【開発生産性カンファレンス 2025】開発を止めないセキュリティ体制──Visional流 DevSecOps 横断改革

2025年7月3、4日に「開発生産性Conference 2025」がファインディ株式会社により開催されました。

4日に登壇したVisionalグループの峯川 康太さん(ビジョナル株式会社 セキュリティ室)と鈴木 康弘さん(株式会社アシュアード yamory事業部 プロダクト責任者)は、複数の事業・プロダクトにまたがるセキュリティ体制を整備し、DevSecOpsとの協働体制を築いてきたといいます。

本セッションでは、内製脆弱性診断の運用からCI/CDへのスキャン組み込み、明確なリスク基準に基づく対応効率化まで、グループ全体で脆弱性管理を自動化・最適化し、開発を妨げずにセキュリティレベルを向上させる実践的な道のりを紹介します。

■プロフィール

峯川 康太(みねかわ こうた)

ビジョナル株式会社

セキュリティ室

前職の金融系セキュリティベンダーにて、主に外部・グループ内部向けの脆弱性診断の企画〜診断とグループ内部向けのセキュリティ対策支援を担当。2022年6月にビジョナル株式会社に入社し、主にVisonalグループ各社に対する脆弱性診断、Visonalグループ内の脆弱性管理のプロジェクトに従事。業務外では、Synack Red Teamでバグバウンティの活動を行っている。

鈴木 康弘(すずき やすひろ)

株式会社アシュアード

yamory事業部 プロダクト責任者

ITコンサルティング会社を経て、2010年9月にビズリーチへ入社。ビズリーチの立ち上げ初期から携わり、キャリトレなど4つのサービスや開発部門を立ち上げてきた。現在は自身が起案した「yamory」のプロダクトオーナーとして、事業やプロダクトのディレクションや組織マネジメントを行っている。また、一般社団法人ソフトウェア協会にも所属、サイバーセキュリティ委員会の副委員長を勤め、業界の脆弱性管理やSBOMの普及活動にも取り組んでいる。

Visionalグループについて

峯川:Visionalグループは、HR Tech領域を中心に、M&A、物流、サイバーセキュリティなど、産業のDXを推進するさまざまな事業を展開しています。2020年2月にグループ経営体制に移行し、ホールディングカンパニーとしてビジョナル株式会社が設立されました。

グループ運営サービスは大きく分けて2つの柱で構成されております。1つ目は、HR Tech領域で、「ビズリーチ」をはじめとした採用プラットフォームや、社内スカウトで人材流出を防ぐ「社内版ビズリーチ」、人財活用プラットフォーム「HRMOS」シリーズを中心に、企業の人的資本データプラットフォームの構築を目指しています。

2つ目は、インキュベーション(新規事業)領域です。法人限定M&Aプラットフォーム「M&Aサクシード」や、物流DXプラットフォーム「トラボックス」、セキュリティ評価プラットフォーム「Assured」、脆弱性管理クラウド「yamory」など、将来の成長を担う新たな事業にも積極的に取り組んでおります。

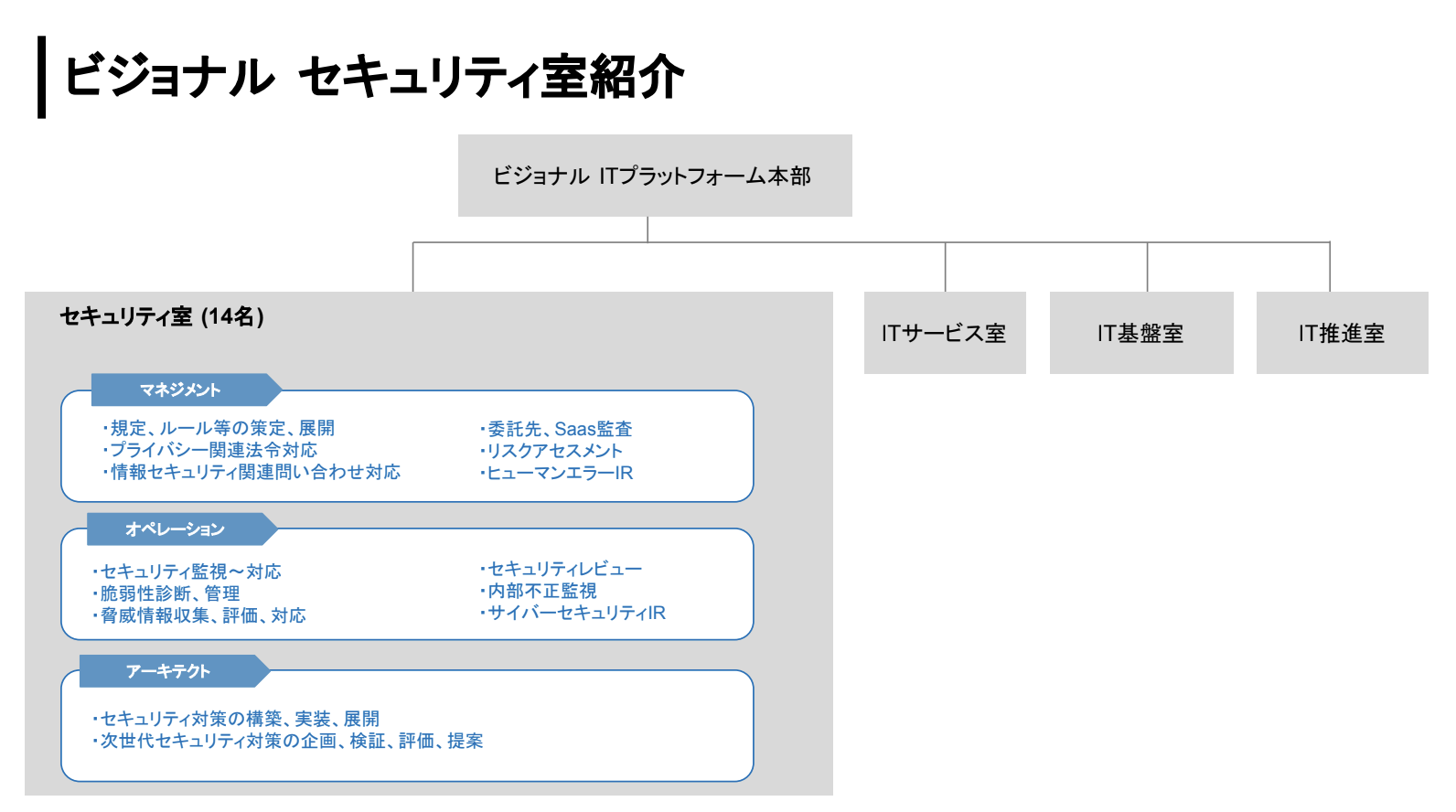

私たちセキュリティ室は、ITプラットフォーム本部に所属しており、現在14名のメンバーで、グループ全体のセキュリティを支えております。室内の体制は大きく3つの専門チームに分かれております。(2025年7月時点)

1つ目がマネジメントチームです。グループ全体のセキュリティルール策定やプライバシー関連法令対応など、ガバナンスを担当しております。2つ目がオペレーションチームです。日々のセキュリティ監視やシステムの脆弱性診断、インシデント発生時の対応など、いわば会社の安全を守る最前線の役割を担っております。3つ目がアーキテクトチームです。将来の脅威を見据え、次世代のセキュリティ対策を企画・導入し、未来の守りを固める技術戦略を担当しております。

私たちセキュリティ室は特定の事業部に所属せず、独立した専門組織としてグループ全体を横断し、10を超えるプロダクトに加えて、30以上の社内システムについても、まとめてセキュリティを担保しております。

Visionalグループは、2009年のビズリーチのサービス開始からスタートし、さまざまな産業のDXを推進する新規事業を次々と創出してきました。

その結果、開発の現場はユニークな状況となっております。一言で言いますと、同じグループでありながら、全く異なる性質を持ったチームが多数存在するということです。

具体的には3つの大きな違いがあります。1つ目がステージの異なるプロダクト群です。立ち上がったばかりの新規フェーズのチームもあれば、10年以上の歴史を持つ成熟したプロダクトチームもあり、当然ながら開発に求められることも異なってきます。

2つ目が開発体制・文化の違いです。事業の成り立ちがそれぞれ違うため、チームの構成や開発プロセス、使っている技術スタックなども多様です。

そして3つ目がチームごとのリリースサイクルです。一日に何度もデプロイを行うアジャイルなチームもあれば、より慎重なサイクルを持つチームもあり、そのスピード感は全く違います。

このように、Visionalグループには、画一的な開発チームというものは存在しません。この多様性こそが私たちの強みであると同時に、グループ全体のセキュリティを担保していく上での大きな特徴となっております。

求められるセキュリティ対策の方向性

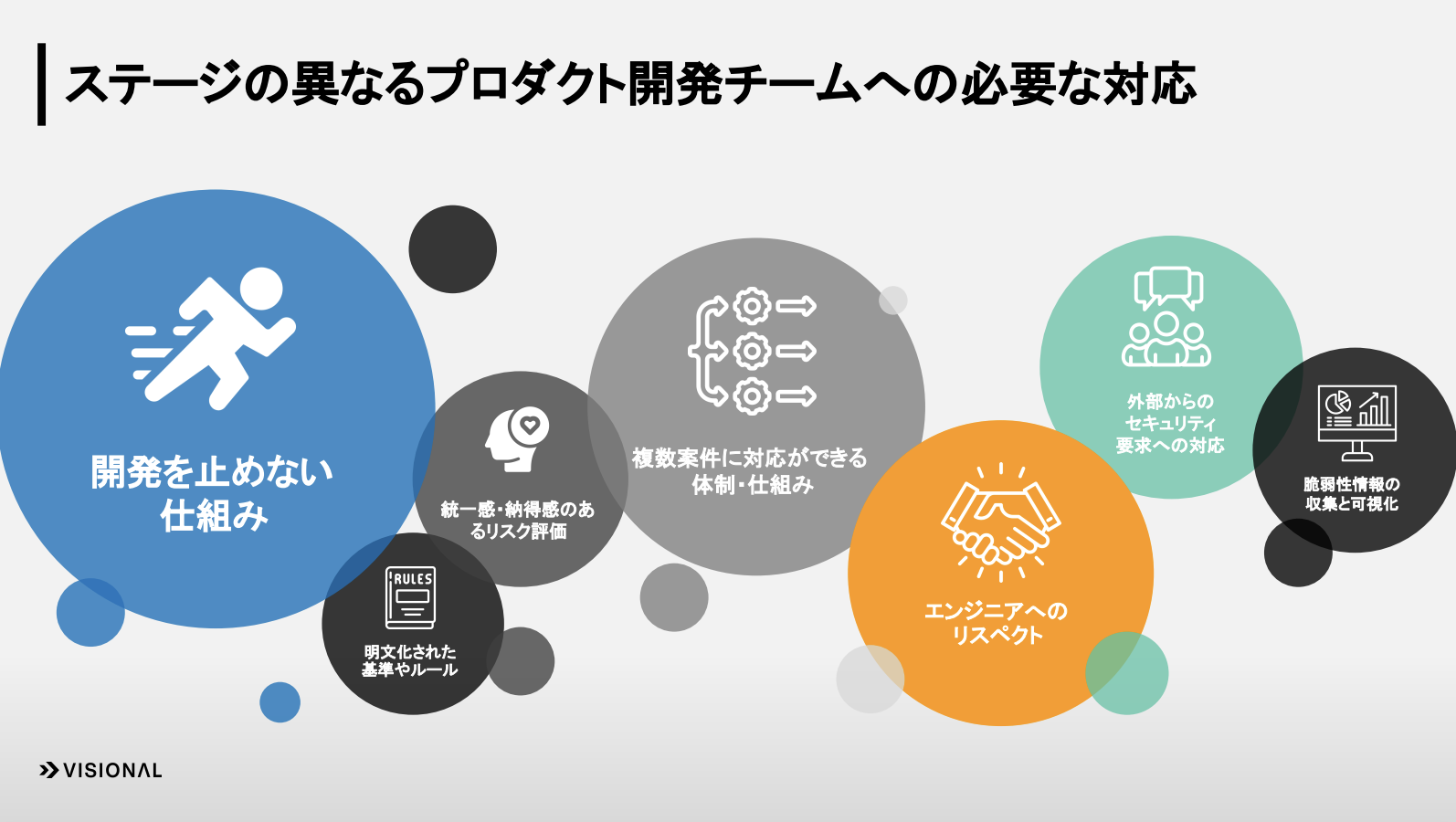

先ほどの「求められるセキュリティとは何か」という問い。これに唯一絶対の正解はないと私たちは考えております。そこで私たちは、この複雑な問いに向き合うための指針として、いくつかのアプローチの方向性を大切にしております。

その中心にある最も重要な考え方が「開発を止めない仕組み」です。セキュリティは事業のブロッカーではなく、むしろ開発を加速させるパートナーであるべきだ、という思想に基づいております。

この方針を実現するために、私たちはいくつかの要素を重視しております。

まず、一方的なルールではなく、誰もが納得感を持てるリスク評価のプロセスを置くこと。多様なチームからの相談に、迅速かつ柔軟に対応できる体制や仕組みを整えること。そしてこれらすべてのアプローチの根底には、エンジニアへのリスペクトという価値観が不可欠です。

事業やプロダクトが成長していくスピード。そのスピードメーターの針を決して落とすことなく、むしろエンジニアが安心してアクセルを踏めるようにする。それが私たちの目指す開発を止めないセキュリティ対策です。

私たちはこのような指針に基づき、画一的な管理を行うのではなく、それぞれの開発チームと対話を重ねながら、事業とともに成長できるセキュリティの形を、常に模索し続けております。

開発ライフサイクル全体のセキュリティ対策

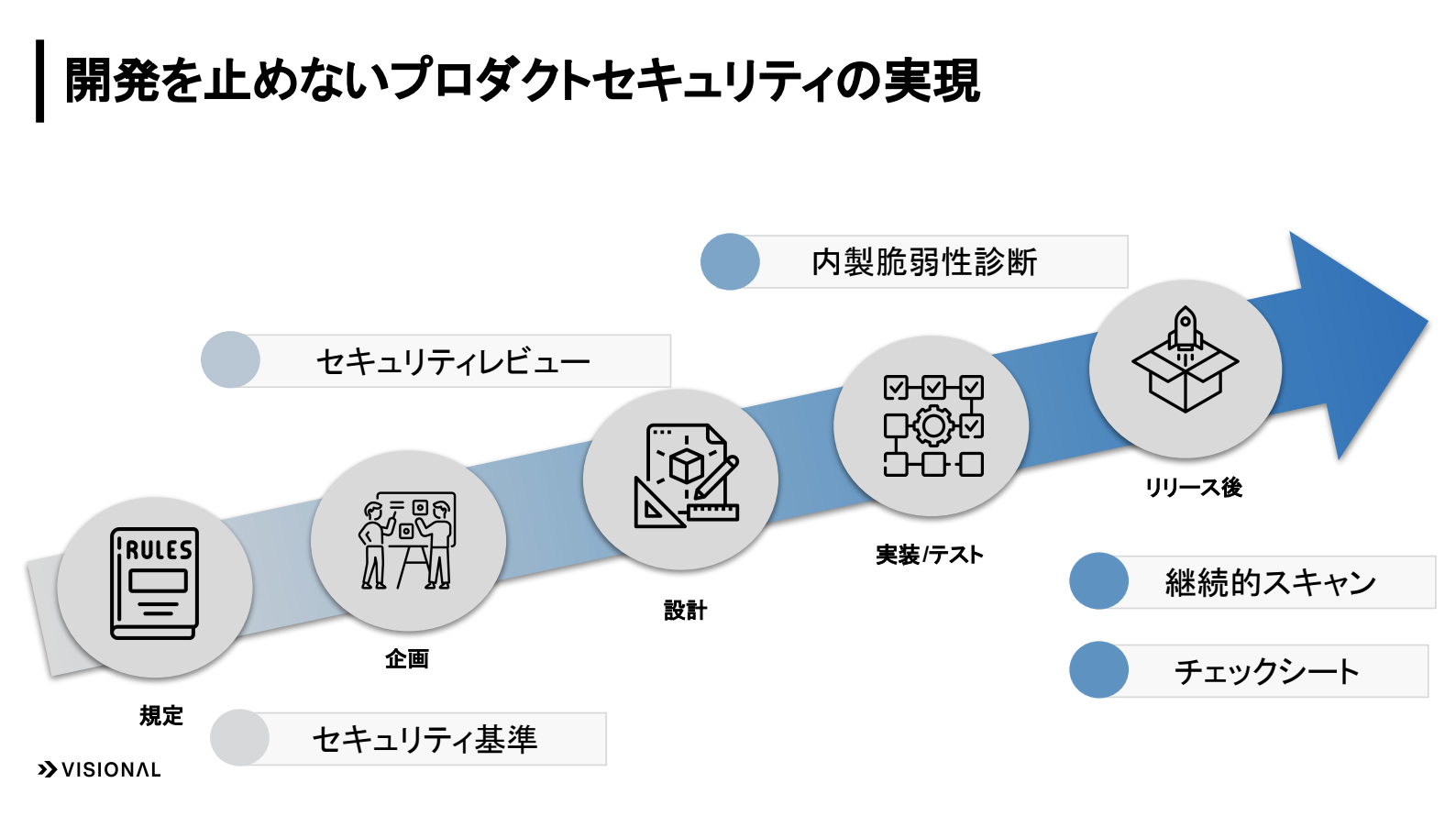

私たちが実践する、開発を止めないプロダクトセキュリティの全体像をご紹介します。

企画からリリース後に至るまで、開発のライフサイクル全体に、セキュリティの考え方が組み込まれています。私たちの基本スタイルは、それぞれのフェーズで開発スピードを損なわない適切な支援を行うことです。

規定フェーズ

開発を止めないためには、判断のよりどころとなる明確な道しるべが不可欠です。私たちの基準の大きな特徴は、管理対象をアプリケーションの脆弱性だけではなく、クラウド環境や開発プロセス全体にまで広げている点です。

そして最も重要なのが、評価を企画・設計という開発の早い段階から行うことです。これにより、後の工程での大きな手戻りを無くし、結果として開発スピードを止めない、むしろ加速することを可能にしています。

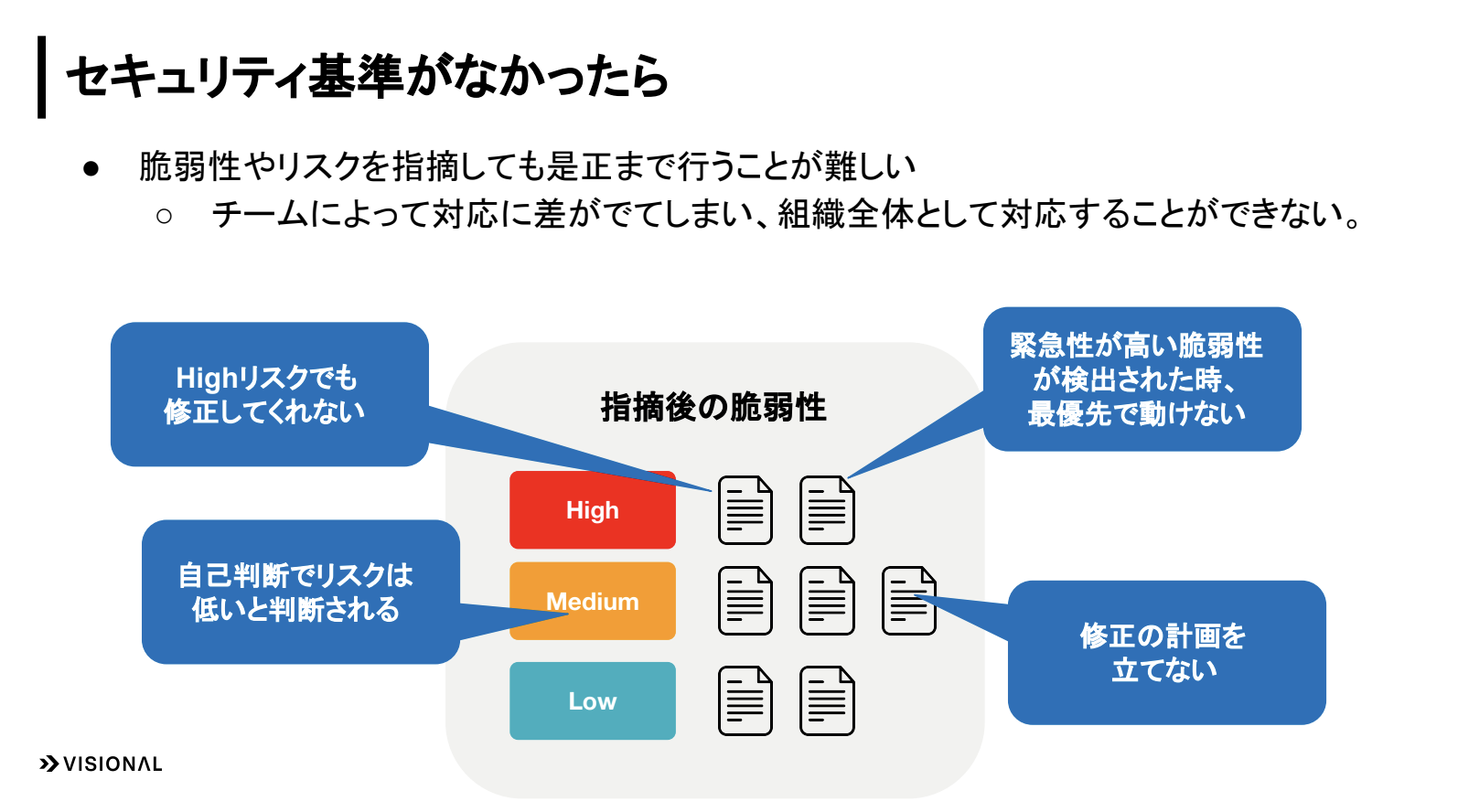

もし先ほどのような明確な基準がなかったらどうなるでしょうか。セキュリティチームがリスクを指摘しても、その対応は各チームの判断に委ねられてしまいます。その結果、ハイリスクでも対応されない、緊急時に動けないといった状況が生まれ、組織としての統制が取れた動きができなくなってしまうのです。

企画・設計フェーズ

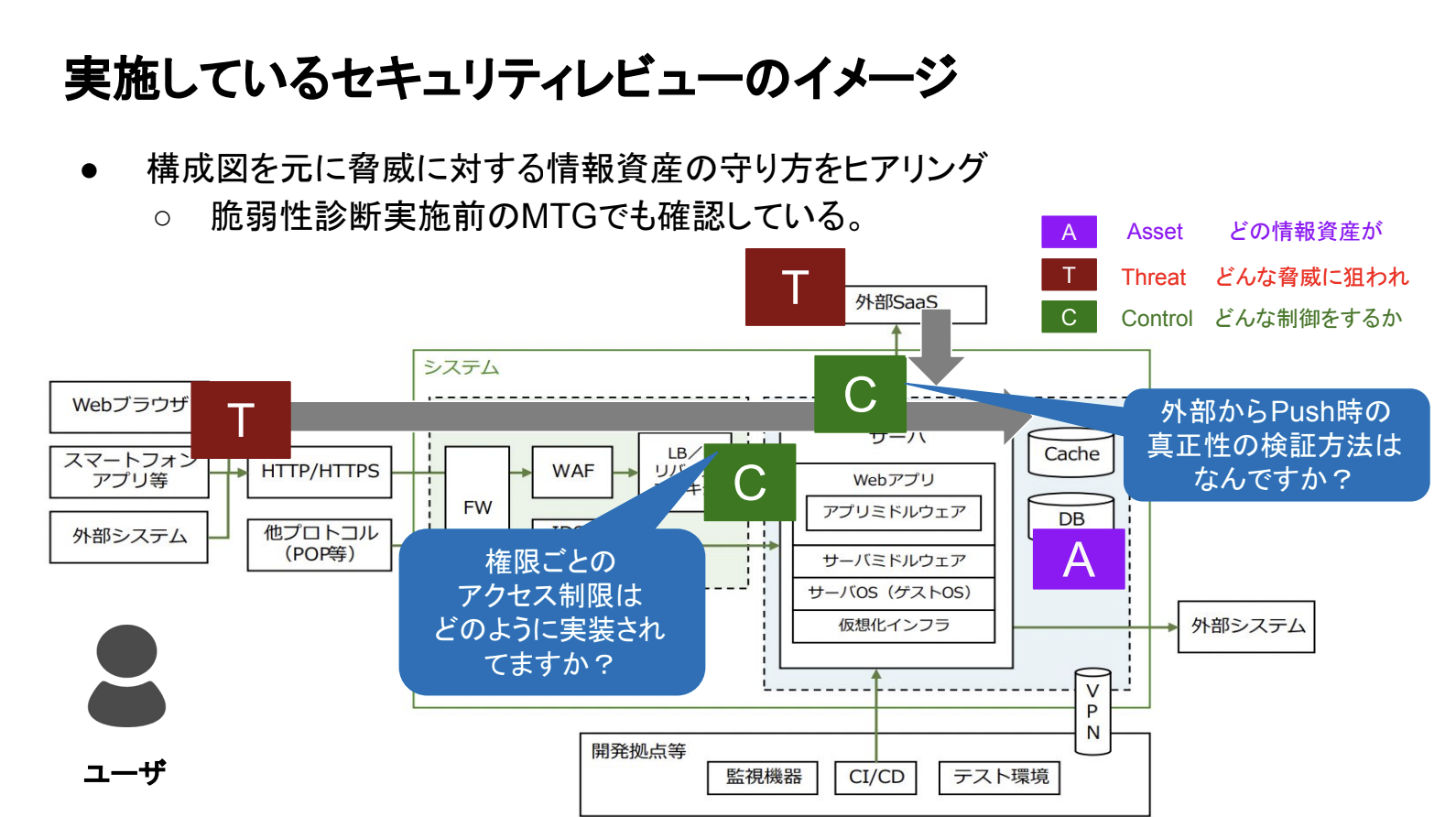

開発を止めない一番の近道は、問題が大きくなる前の、つまり、開発の早い段階でリスクの芽を摘んでおくことです。そのために、私たちは機能がコードとして実装される前の設計段階でレビューを行います。

アーキテクチャ図などをもとに、情報資産へのアクセスといった重要な部分に問題がないかを、開発チームと共に確認します。もし実装が終わった後に設計上の欠陥が見つかれば、開発は大きく停滞してしまいます。このレビューは、その致命的な手戻りを未然に防ぎ、結果として開発全体のスピードを守るために欠かすことができない取り組みです。

実際のセキュリティレビューでは、構成図をもとに開発チームにヒアリングを行います。その際、A(Asset:どの情報資産が)、T(Threat:どんな脅威に狙われ)、C(Control:どんな制御をするか)という観点で設計を確認していきます。

実装・テストフェーズ

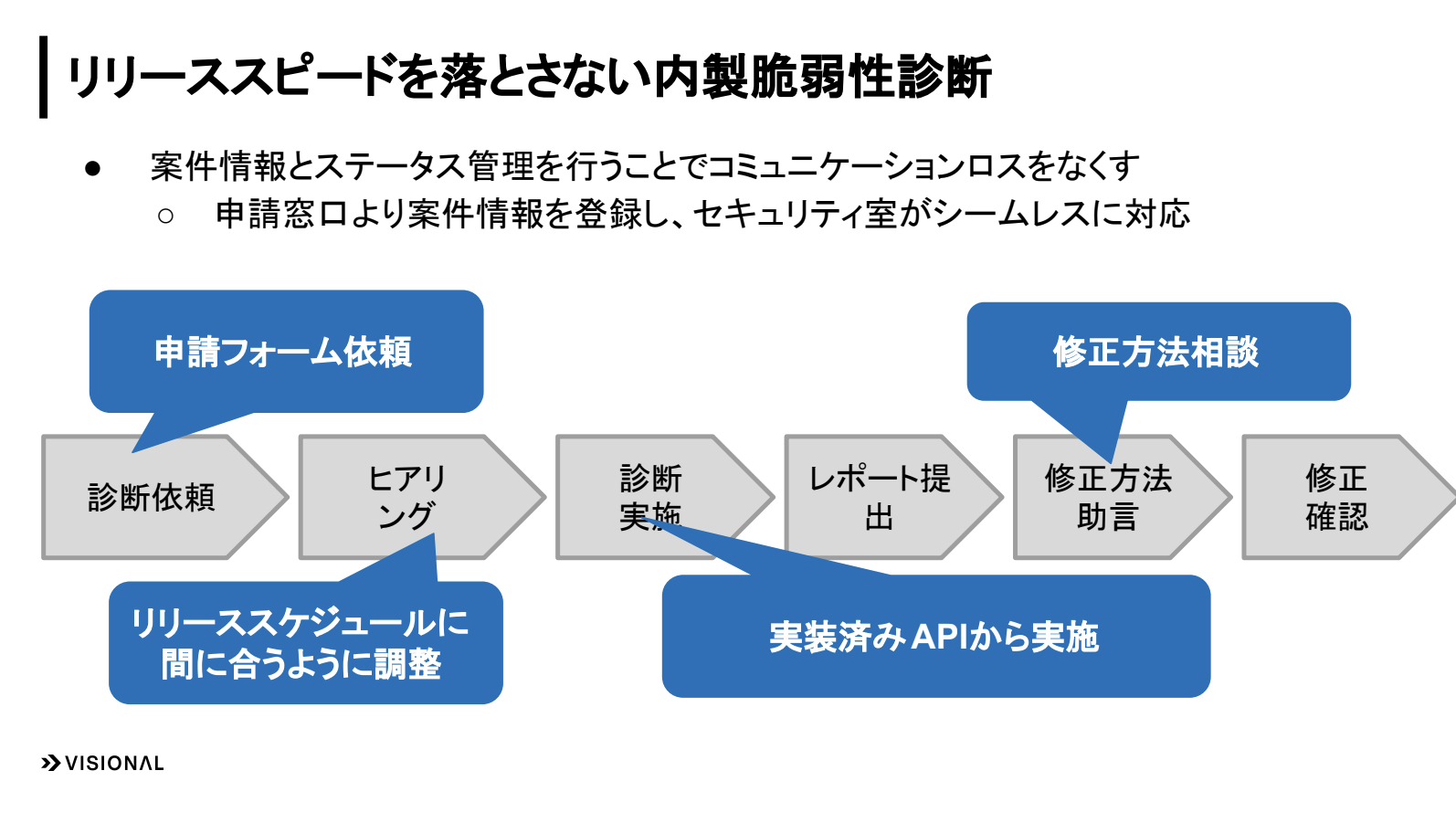

脆弱性診断を外部に委託すると、時間やコミュニケーションにロスが生じ、リリーススピードの低下につながります。そこで私たちは、診断プロセスを内製化することで、徹底的な効率化を実現しました。

開発チームは申請フォームから依頼するだけで、その依頼をトリガーに自動でチケットが発行され、進捗管理がスタートします。各工程では期限が近づくと自動で通知が飛ぶため、確認漏れや遅延を防ぐことができます。

そして、私たちが最も重視しているのが、開発チームのリリーススケジュールを最優先に調整することです。私たちは単に問題を指摘するだけではなく、修正方法を共に考えるパートナーとして開発と一体となり、安全なリリースを最短距離で目指します。

リリース後

セキュリティチェックシートの運用は、年に一度、各プロダクトの健康診断を行うようなものです。開発チームには、私たちが定めた最低限の品質要件をまとめたシートに回答してもらい、プロダクトの安全性をセルフチェックしてもらいます。

このチェックシートの特に重要な役割は、設計時のセキュリティレビューや、リリース前後の脆弱性診断では発見することが難しい運用上のルールや管理プロセスといった点が、正しく守られているかどうかを確認することにあります。

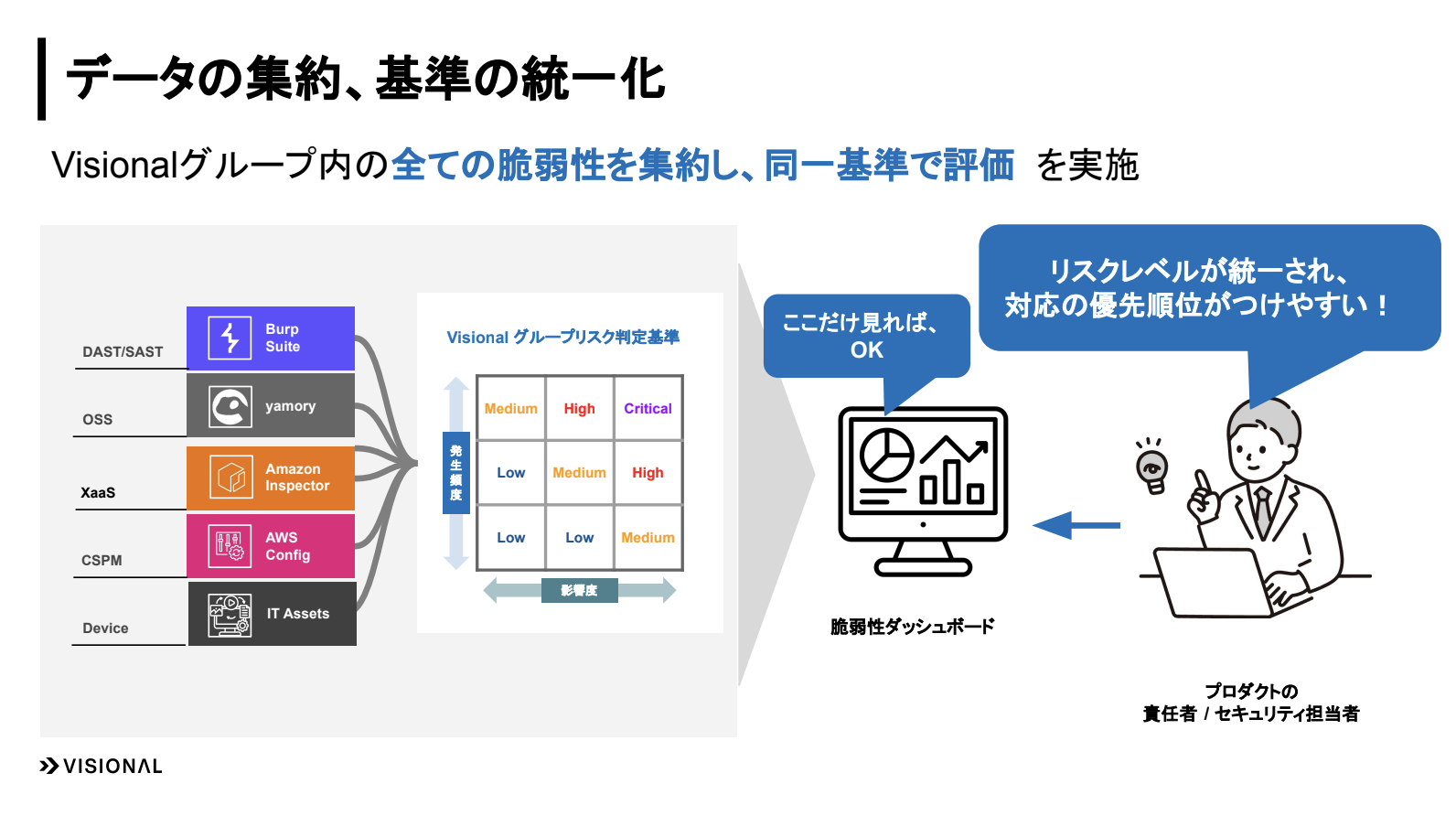

また、私たちはリリース後のプロダクトを継続的に守るため、脆弱性スキャンを自動化しております。開発のさまざまなタイミングで、複数のスキャンツールが実行され、その結果はすべて統合分析基盤システムのSplunkに集約・一元管理されます。

さまざまなツールから集約した脆弱性データは、すべてVisionalグループ共通の基準でリスクレベルを再評価し、統一しております。どんなツールからの情報であっても、すべてVisionalグループの共通の1つの物差しで、リスクレベルを再評価し、統一化しております。

その他のセキュリティ施策

Visionalグループのセキュリティを守る活動は、ただ開発プロセスに寄り添うだけではございません。ここからは、本日ご紹介した、ライフサイクルにおける対策をさらに強化するために、その他のセキュリティ施策についていくつか簡単にご紹介いたします。

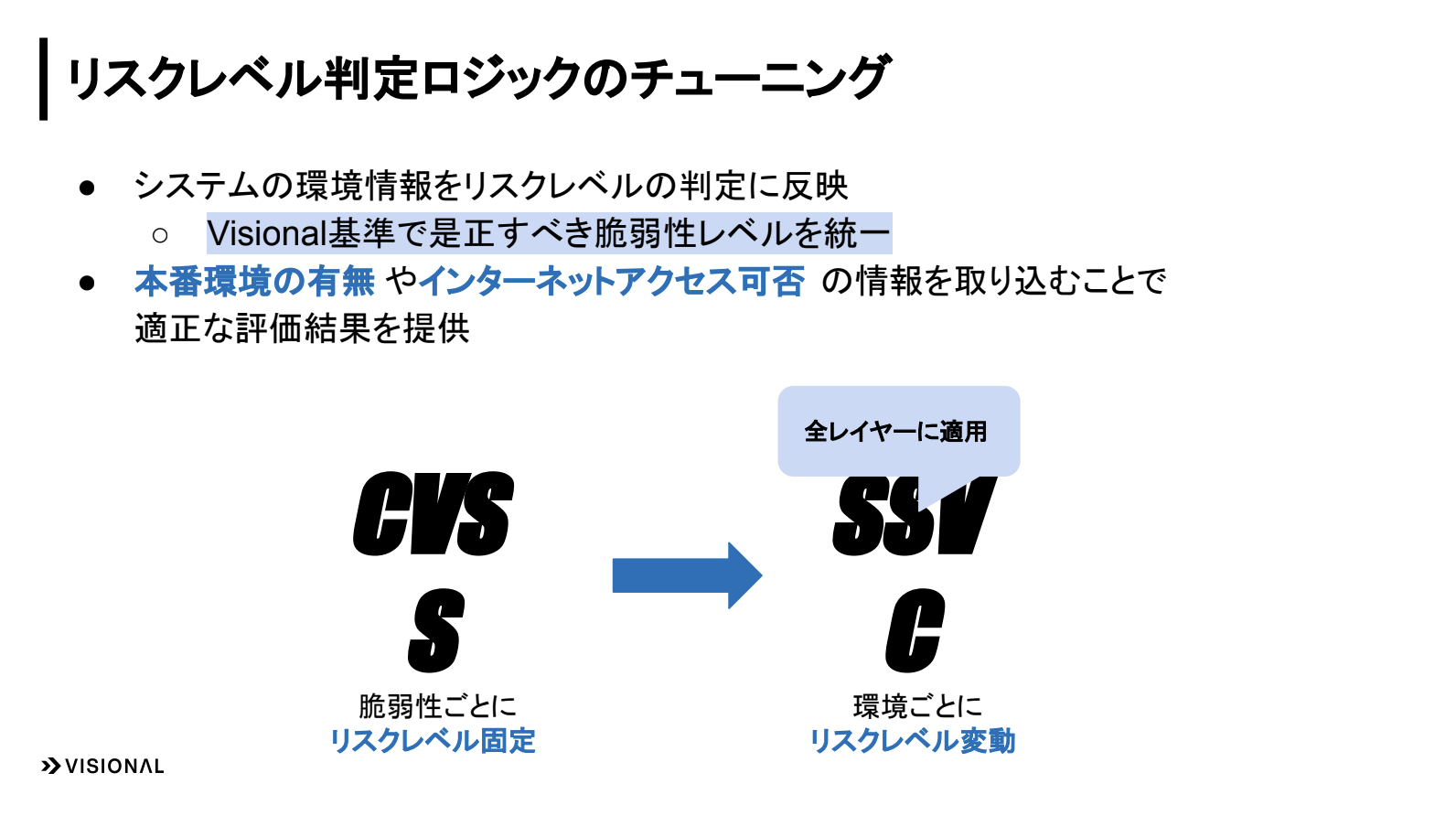

その他の施策の1つ目が、リスクレベルの判定ロジックのチューニングです。これまでCVSSで評価を行っていましたが、個別の脆弱性に依存したものとなっておりましたので、例えばそれが本番環境であるか、インターネットでアクセス可能であるか、ということを加味して、リスク評価をしております。

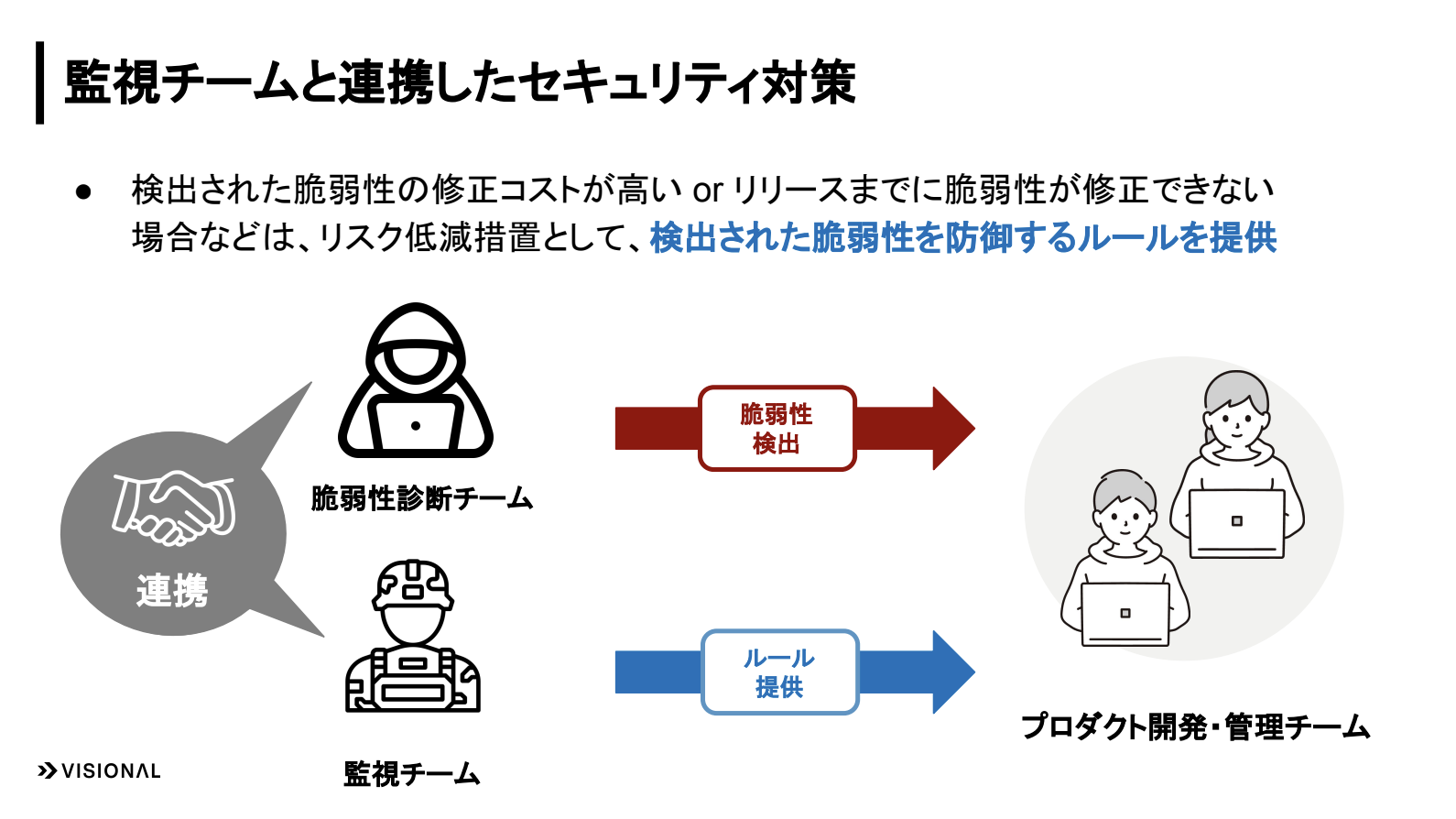

2つ目の施策が、監視チームと連携したセキュリティ対策です。脆弱性の修正がどうしてもリリースに間に合わない。そんな時に開発を止めるわけにはいけません。そこで私たちは監視チームと協力し、その攻撃を一時的に防ぐための防御ルール、いわば仮想パッチを開発チームに提供しております。

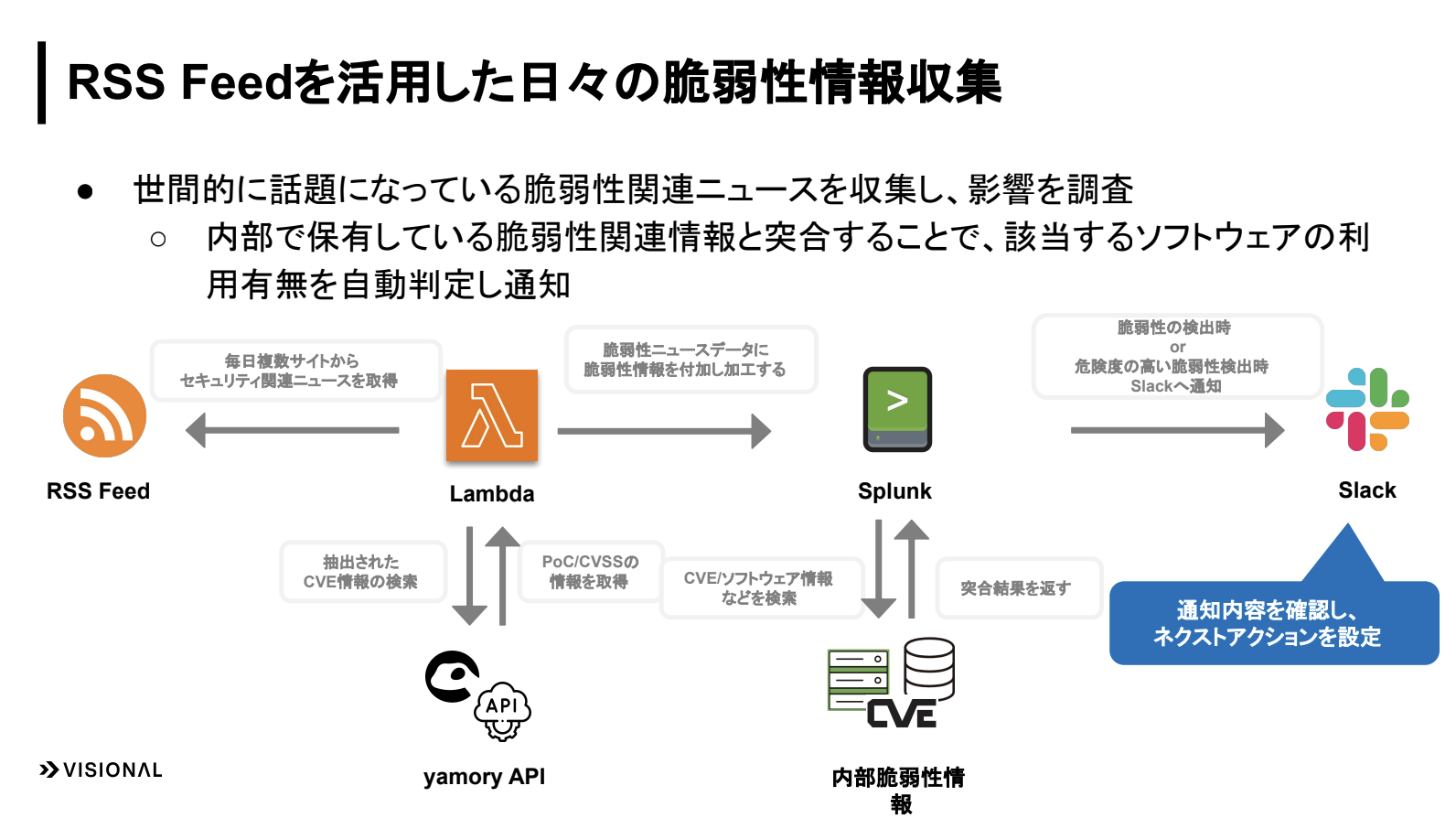

そして、本日ご紹介する最後の施策が、RSSフィードなどを活用した、日々の脆弱性情報、自動収集システムです。この仕組みでは、日々発信されるセキュリティニュースを自動で収集し、私たちが利用しているソフトウェアの情報と照合します。

このシステムのおかげで、本当に影響のあるチームだけに静かに、そして迅速に情報を届ける。このノイズの削減と的を絞った初動対応こそ、予期せぬ外部のニュースで、組織全体の開発を止めない重要な仕組みとなっております。収集した情報については、ダッシュボードで可視化して、Visional独自のリスク評価基準で再評価もしております。

まとめ

本日ご紹介してきた私たちのすべての取り組みを支える思想をこの言葉に込めました。「最高の速度は最高の安全から生まれる」これが本日お話してきた私たちVisionalグループのセキュリティ室の思想の根幹です。

私たちはルールで縛るだけのブロッカーではありません。開発者一人ひとりを深く信頼し、その挑戦を支えるパートナーです。事業が安心してアクセルを踏めるよう盤石な土台を整え、進むべき安全な道をこれからも照らし続けます。

すべてはVisionalグループのミッションである「新しい可能性を、次々と。」生み出し続けるために、私たちはその挑戦を誰よりも信じ支える存在でありたいと考えております。

質疑応答・ディスカッション

講演後に行われた、峯川さんと鈴木さんの質疑応答・ディスカッションの内容をご紹介します。

鈴木: 規定とセキュリティチェックシートのルールの位置付けは、どういう関係なのでしょうか?

峯川:規定については、会社のルールとして位置付けられており、セキュリティに関する規定も含まれています。この規定は必須で守らなければならないものですが、実際には各部署に確認が任せられていました。そこで、セキュリティ室がヒアリングを行い、実際にルールが担保されているかどうかを確認する仕組みとしてチェックシートを運用しています。

鈴木: 初期のベンチャーの頃は規定類が整備されていないことが多いと思いますが、いつ頃からVisionalではこのような仕組みができ始めたのでしょうか?

峯川:私が入社した2022年頃、ちょうど規定の整理を行っているタイミングでした。当時、セキュリティ室が立ち上がったばかりで、まずWebアプリケーションの脆弱性診断を内製で進めていました。しかし、規定では脆弱性診断以外に強制力がなく、セキュリティレビューやアーキテクチャの指摘をしても後ろ盾がない状態でした。そのため、約3年前からルールを整理し、現在の状態に至っています。

鈴木: Visionalの独自リスク評価基準について、どのような視点で評価基準が組まれているのでしょうか?

峯川:基本的にSSVCの思想を採用しています。脆弱性におけるユーザーインタラクション(被害ユーザーの関与)の必要性、すでに攻撃が確認されている状況などの情報を収集し、それに加えて、プロダクトが展開されている環境(検証環境、本番環境など)によってリスクレベルを調整しています。この環境情報を考慮した評価をVisionalリスク評価基準と呼んでいます。

鈴木:内製化によってスピードが向上したという印象ですが、実際に依頼してから診断レポートが出るまで、平均的にどの程度の時間がかかるのでしょうか?

峯川:基本的にはリリース日に絶対に間に合わせることを方針としています。2週間前の依頼であれば余裕を持って対応できますが、1週間前の急ぎの依頼にも基本的には対応しています。外部委託の場合はもっと早い段階からの依頼とスケジュール調整が必要ですが、内製化により万が一、開発工程の中で遅延が発生しても柔軟に対応できるようになりました。

鈴木:セキュリティチェックシートで評価を点数化することで、毎年セキュリティレベルは向上していると感じますか?

峯川:実態としては、向上している部分もあれば横ばいの部分もあります。回答者が変わることで点数が下がるケースもあるため、そうした変動を減らす工夫を続けています。また、評価結果から、対策が不足している箇所については、是正予定時期や是正方針を提出してもらい、次年度の評価向上に取り組んでもらっております。