Falcoが変えた“検知”の常識|振る舞いベースで守るOSSセキュリティ

本記事は、全6回の連載「クラウドの中を“観る力”」の第5回です。

この連載では、可視化という観点からOSSの進化をたどりながら、クラウドネイティブ時代における観測・セキュリティの在り方を読み解いていきます。

第1回: Sysdigのルーツ|“Wireshark for the Cloud”が目指す未来

第2回: EtherealとWinPCAP|クラウド可視化を切り拓く技術の出発点

第3回: Wiresharkが育てたコミュニティ|“Shark”たちの文化が生んだ継承力

第4回: Sysdig OSSが可視化したコンテナの“中身”|System Callが開いた世界

第5回: Falcoが変えた“検知”の常識|振る舞いベースで守るOSSセキュリティ ← 本記事

第6回: Stratosharkと新コミュニティの爆誕|OSSが切り拓くクラウドセキュリティの次章

Sysdigが2018年に開発し、CNCFに寄贈したFalcoは、リアルタイムでの異常検知を可能にする行動ベースのセキュリティエンジン。世界中の開発者が作るルールセット、eBPFやSystem Callによる軽量な観測、そしてGraduationプロジェクトへと進化するまでのFalcoの技術的な中核と可能性を紹介。

はじめに:振る舞いを見るという革新

近年、サイバーセキュリティの文脈において「可視化」「観測」「防御」といったキーワードが語られる中で、その中心的存在となってきたのがFalcoです。Falcoは、Sysdigが2018年に開発し、CNCF(Cloud Native Computing Foundation)に寄贈された、リアルタイムの行動ベース異常検知エンジンです。

システムコール(System Call)というアプリケーションの最下層で発生する“振る舞い”を観測し、異常を検知するこのツールは、単なるIDS(侵入検知システム)ではなく、「行動の文脈」を持ったセキュリティ技術の象徴となっています。

本稿では、Falcoがどのように生まれ、どのように動作し、そしてどのように拡張され、OSSとして進化を遂げているのか──さらには、商用セキュリティ製品との比較や連携、そしてFalcoが切り拓く「OSSによるセキュリティの未来像」までを一気に掘り下げていきます。

Falcoの誕生と哲学──「振る舞いを検知する」という発想

Sysdigの創業者であるLoris Degioanniが立ち上げたプロジェクトFalcoは、2016年頃からSysdig OSS上で実験的に始まり、2018年にCNCFへ寄贈されて本格的に公開されました。Falcoが誕生した背景には、次のようなセキュリティ上の課題意識がありました:

- 従来のIDS/IPSでは、クラウドネイティブな環境への適用が難しい

- アプリケーション内部の“動き”まで監視するには、ネットワーク層では不十分

- クラウド・Kubernetes時代の動的環境では、エージェントレスな可視化だけでは守りきれない

その中で「システムコール」に注目したのがFalcoでした。これは、アプリケーションがOSに対して行うすべての処理要求(ファイルアクセス、ネットワーク接続、プロセス生成など)を捉えることができる、きわめて情報量の多いインターフェースです。

FalcoはこれをeBPFやカーネルモジュールを通じてキャプチャし、「ルールエンジン」で異常を定義して検知します。

▶ CNCF Falco 公式:https://falco.org

▶ Falco GitHub:https://github.com/falcosecurity/falco

▶ CNCF卒業プロジェクト発表:https://www.cncf.io/projects/falco/

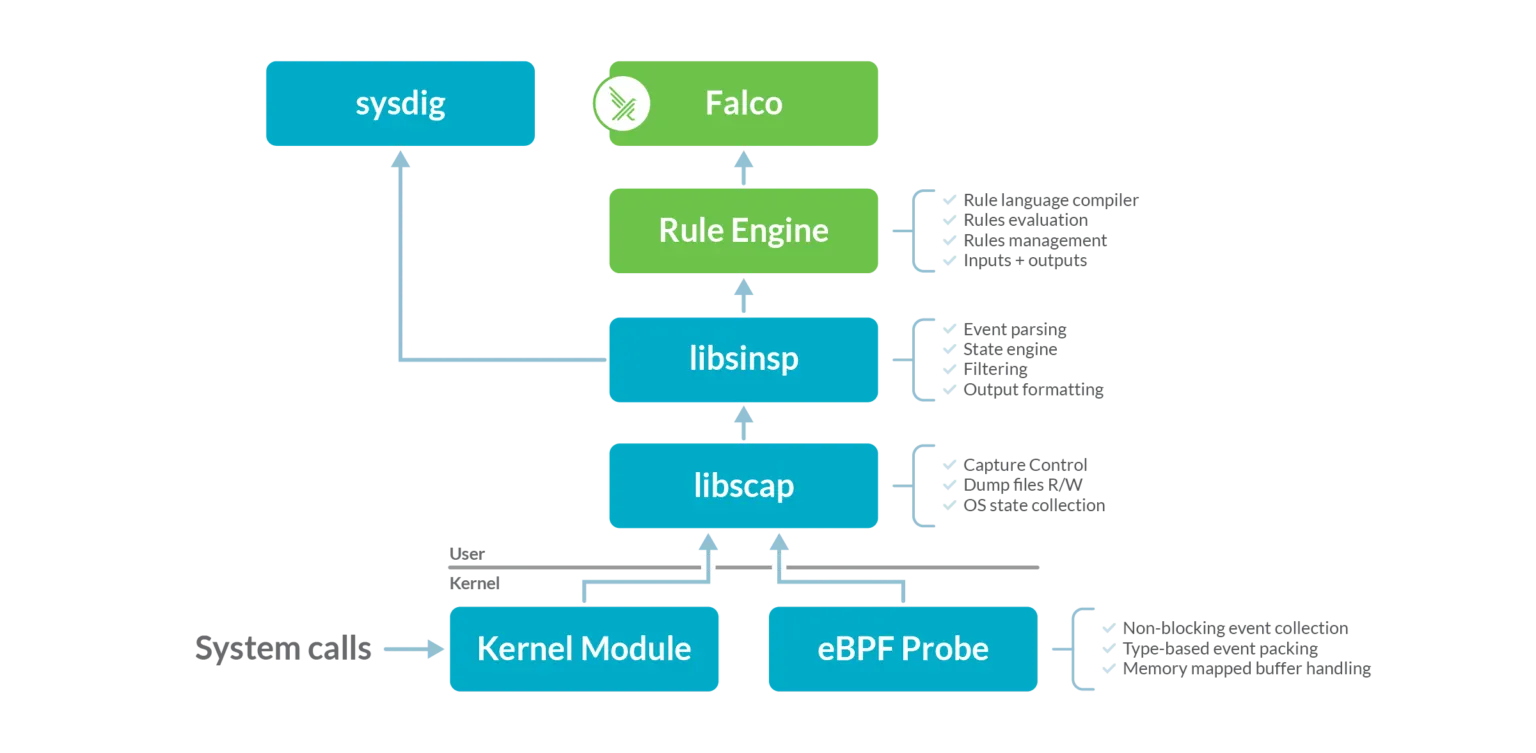

Falcoの構成とアーキテクチャ

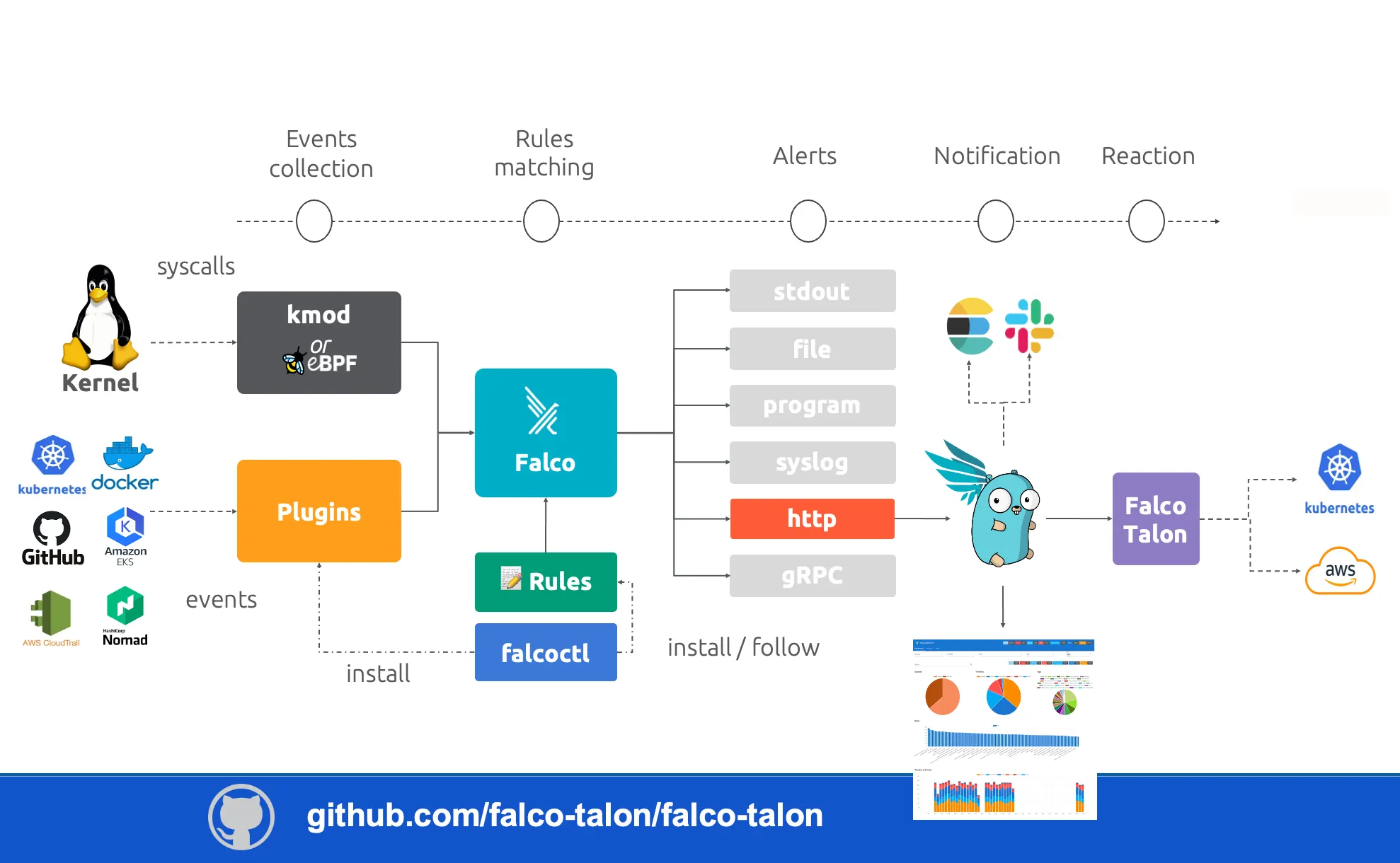

Falcoは以下のような構成要素から成り立っています:

- Syscall Capturer:eBPF またはカーネルモジュールを使用して、リアルタイムでシステムコールをキャプチャ

- Rule Engine:YAML形式で定義されたルールに基づき、観測データを評価

- Alert Dispatcher:Slack, Syslog, Webhook, Prometheus, Kafkaなどへアラートを送信

また、Falcoには Falcosidekick や Falco Talon といった周辺ツール群も存在します。

Falcosidekick

Falcosidekickは、Falcoのアラートを受け取り、さまざまな外部サービスへ中継する軽量なプロキシです。

- Prometheus/Grafanaと連携して可視化

- Webhook経由でSIEMやPagerDuty等と連携

- JSON出力でログ基盤とも統合しやすい

▶ Falcosidekick GitHub:https://github.com/falcosecurity/falcosidekick

Falco Talon

Falco Talonは、Falcoのアラートに対して自動応答(response)アクションを実行できる仕組みです。例えば以下のような処理が可能です:

- 不審なプロセスをkillする

- K8sのPodを強制削除する

- IAM権限を自動的に取り消す

▶ Falco Talon GitHub:https://github.com/falcosecurity/falco-talon

これにより、Falcoは「見る」「知らせる」だけでなく、「止める」まで実現できるプラットフォームに進化しています。

検知可能なシナリオとルールベースの設計思想

Falcoは、予め定義されたYAMLルールファイルに基づいて振る舞いを監視します。以下のようなシナリオが検知可能です:

/etcディレクトリへの書き込み(設定改ざん)- システムバイナリ以外からの

sshプロセス起動 - Kubernetesの

kubectl execの使用 - root権限による外部ネットワーク接続

▶ Falco Rule Examples:https://github.com/falcosecurity/falco/tree/master/rules

Falcoルールは非常に柔軟で、システムコールに付随するコンテキスト(ユーザID、プロセス名、親プロセス、ネットワーク先など)に基づいた複合条件が可能です。

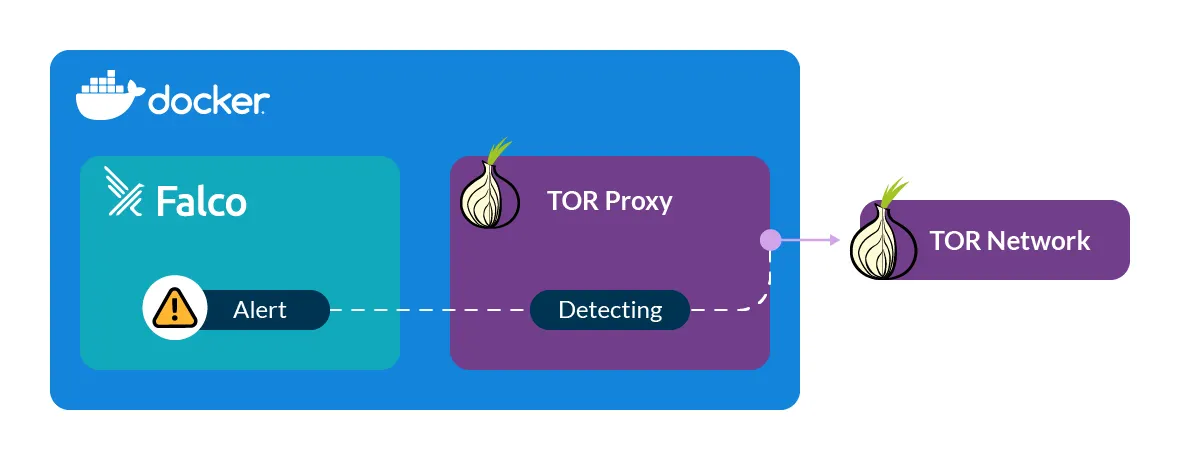

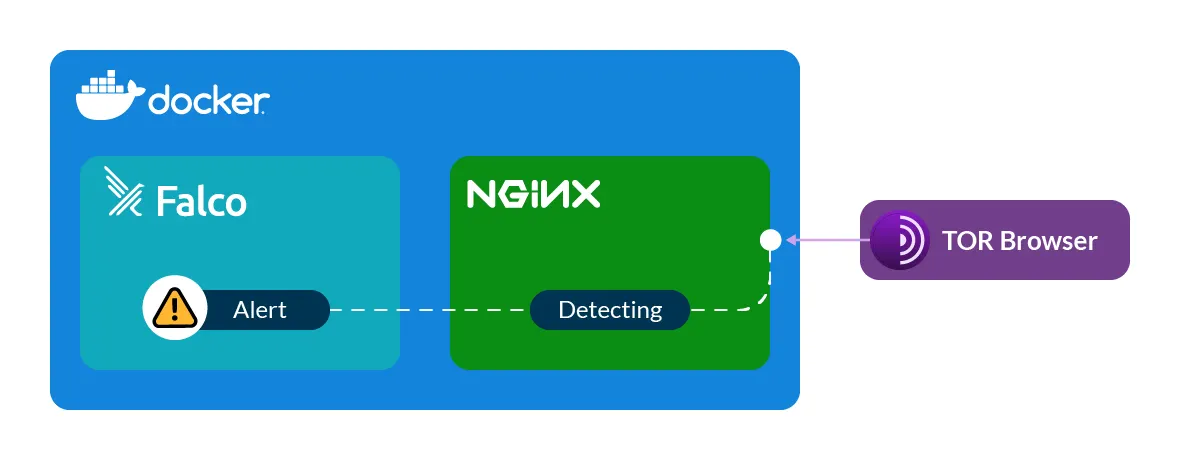

例)FalcoでアウトバウンドTOR接続を検出する

例)FalcoでインバウンドTOR接続を検出する

▶ FalcoでTORネットワークへの接続を検出する方法:https://sysdig.jp/blog/detect-tor-network-connection-falco/

Falcoコミュニティと日本の活用事例

FalcoはOSSであり、CNCFのサンドボックス→インキュベーション→卒業といった成熟プロセスを経て、世界中のユーザーによって改良され続けています。日本でも多くのエンジニアがFalcoに関する記事やTipsを公開しています。

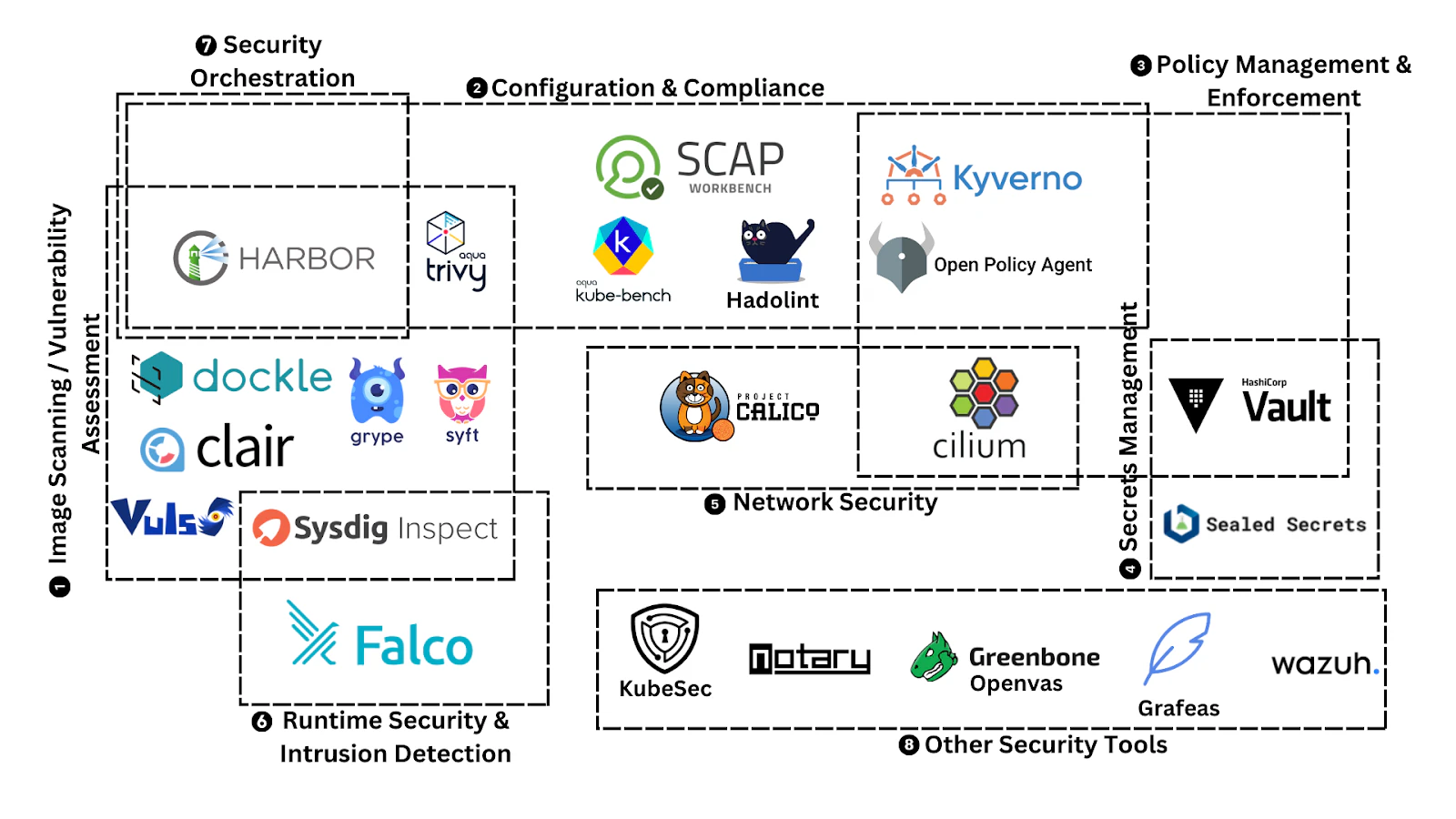

他のセキュリティツールとの比較:Falcoの独自性を照らす

Falcoは、クラウドネイティブ環境におけるリアルタイムの振る舞い検知に特化したOSSです。同様にシステムのアクティビティを監視・記録・検知するツールとして、Linux標準の auditd や、脆弱性スキャンに特化した Trivy、そして同じくeBPFを用いた Tetragon などが存在しますが、それぞれの得意領域や思想は大きく異なります。

ここでは、これらのツールとFalcoを比較しながら、Falcoの位置づけをより明確にしていきます。

Auditdとの比較:標準機能か、最適化された振る舞い検知か

auditd(Linux Audit Daemon)は、SELinuxを含むLinuxのセキュリティフレームワークの一部であり、システムコールの監査機能を提供します。Falcoも同様にシステムコールを検知対象としていますが、目的・性能・柔軟性の点で大きな違いがあります。

| 項目 | Falco | Auditd |

|---|---|---|

| 検知対象 | すべてのシステムコールを対象にルール化可能 | 監査フレームワークで定義された一部イベントのみ |

| パフォーマンス | 高速かつ軽量(特にeBPFドライバ使用時) | カーネルとの連携によって高負荷になることも |

| 柔軟性 | YAML形式のルールで自由にカスタム可能 | ルール定義は複雑で変更に手間がかかる |

| Kubernetes対応 | Pod単位での検知、Metadata連携などK8sに最適化 | 非対応(K8s環境での運用には拡張が必要) |

Falcoは、単なる監査ではなく“検知と即応”を目的として設計されているため、クラウドネイティブなワークロードに対して即座にアクションを起こす設計思想を持っています。たとえば、Pod単位での不正操作の検知、Namespaceやラベルに基づいたアラートなど、Kubernetesを前提とした高度なルール運用が可能です。

TrivyやTetragonとの違い:静的スキャンか、eBPFベースの競合か

次に、近年注目を集める他のOSSセキュリティツールとの比較です。

Trivy:静的スキャンに特化したSBOM・脆弱性検出ツール

Trivy は、主に以下の用途で使われます。

- コンテナイメージの脆弱性スキャン

- ソフトウェア部品表(SBOM)の自動生成

- GitリポジトリやIaCの静的解析

Trivyは、「環境を起動する前に、危険なコードを混入させない」ことを目的とした静的分析ツールです。一方で、Falcoは「起動後の動作中に何かおかしいことが起きていないか」を検知する動的検知ツールであり、役割が明確に異なります。

▶ Trivy GitHub:https://github.com/aquasecurity/trivy

Tetragon:eBPFベースの高機能振る舞い監視ツール

Ciliumプロジェクトを軸に開発された Tetragon は、Falcoと同様にeBPFを活用し、ランタイム挙動の観察とセキュリティ施策の実行を実現するツールです。

- eBPFを用いたカーネルレベルの観察

- ファイル・プロセス・ネットワークイベントの監視

- Policy Enforcementとの統合

機能面ではFalcoと似通っている部分もありますが、TetragonはCiliumとの統合によって、ネットワークポリシーとシステム挙動を統一的に管理する方向に進化しています。一方、FalcoはKubernetesに最適化された事前定義ルール・活発なコミュニティ・商用サポートなど、実用性の面で先行していると言えるでしょう。

▶ Tetragon GitHub:https://github.com/cilium/tetragon

まとめ:Falcoの立ち位置

| 観点 | Trivy | Auditd | Tetragon | Falco |

|---|---|---|---|---|

| 主用途 | 脆弱性・SBOM | 監査ログ | 振る舞い検知・ネットワーク統合 | 振る舞い検知(クラウドネイティブ特化) |

| 動作対象 | イメージやコード | OSレベル | カーネル・NW統合 | K8s Pod・プロセス・Syscall全般 |

| 検知形式 | 静的 | 一部イベント | 高度なeBPF制御 | 柔軟なYAMLルールとK8s連携 |

| OSS文化 | 高 | 中 | 中〜高 | 非常に高い(CNCF卒業済) |

Falcoは単なるeBPFツールではなく、セキュリティの民主化とDevSecOps文化の普及を目指す、最も成熟した行動検知OSSのひとつとして、クラウドネイティブ時代のスタンダードになりつつあります。さらに、FalcoはSysdigの商用製品「Sysdig Secure」にも組み込まれ、以下のようなメリットがあります:

- ルールのクラウド同期・管理UI

- アラート管理・SIEM連携の一元化

- AWS・GCPなどマルチクラウドへの統合

Sysdig Secureは、CSPM・CIEM・CWPPの統合ソリューションとして提供されており、Falcoをコアに据えつつも、ポリシー管理やチーム運用の観点で価値を拡張しています。

▶ Sysdig Secure日本語ページ:https://www.sysdig.com/jp/products/platform

まとめ:Falcoが描く“OSSセキュリティの現在地”

Falcoは、Sysdigが蓄積してきた観測技術の粋を集めて構築された「行動検知型のセキュリティエンジン」であり、今やCNCF Graduationプロジェクトとして、世界中のセキュリティ実践者や開発者に利用されています。

- eBPFとシステムコールベースのアプローチで、ノイズレスかつ高精度なリアルタイム監視を実現

- FalcosidekickやFalco Talonなどの周辺ツールによる自動化・通知・対処の拡張性

- Sysdig Secureとの連携により、エンタープライズ領域でも即戦力に

- 日本国内でもブログや導入事例、ルール開発コミュニティなどが育ちつつあり、実運用の地盤が形成されている

Falcoの真価は、単なるツールを超えて、「検知とは何か」「監視とは誰の責任か」という問いを技術者自身に投げかけるところにあります。ログやパケットを“見えないデータ”として放置せず、意味のある行動へ変換する。その根本思想が、Falcoには通底しています。

これは、インシデント対応やSRE文化といったDevOps的マインドにも通じており、Falcoが“開発者主導のセキュリティ”を実現するための起点となっているゆえんです。Falcoは単なるOSS製品ではありません。それは、「セキュリティを観測可能にする」という文化そのものです。

次回予告:第6回|Stratosharkとオープンセキュリティ戦略

──Sysdigが描くクラウドセキュリティの未来像

最終回では、2025年にリリースされたStratosharkを中心に、Sysdigが「Wireshark for the Cloud」という原点回帰的なビジョンを掲げた理由に迫ります。Stratosharkの技術的アーキテクチャ、Falcoとの連携、そしてOSSベースで描かれる次世代のセキュリティ戦略とは何か。Sysdig Communityの立ち上げを含めたエコシステムの進化、そしてCNAPPという新たな市場構造に対するSysdigの挑戦を、技術と思想の両面から掘り下げていきます。どうぞご期待ください。

オープンソースセキュリティの新拠点「Sysdig Open Source Community」のご案内

Sysdigは、Falco、Wireshark、Stratoshark、sysdig OSSのユーザーをつなぐ、新たなグローバルコミュニティを開設しました。本コミュニティは、世界中のセキュリティ専門家や開発者が集い、協力し、成長するためのハブとなります。

技術的な情報交換はもちろん、専門スキルを証明する認定プログラム、求人掲示板、メンター制度、学生支援センターなど、キャリア形成に役立つ多様な機会を提供します。