タイミーでのIAM Identity Center活用

株式会社タイミー / ch1aki

メンバー / インフラエンジニア

| ツールの利用規模 | ツールの利用開始時期 | 事業形態 |

|---|---|---|

| 51名〜100名 | 2025年8月 | B to B B to C |

| ツールの利用規模 | 51名〜100名 |

|---|---|

| ツールの利用開始時期 | 2025年8月 |

| 事業形態 | B to B B to C |

アーキテクチャ

アーキテクチャの意図・工夫

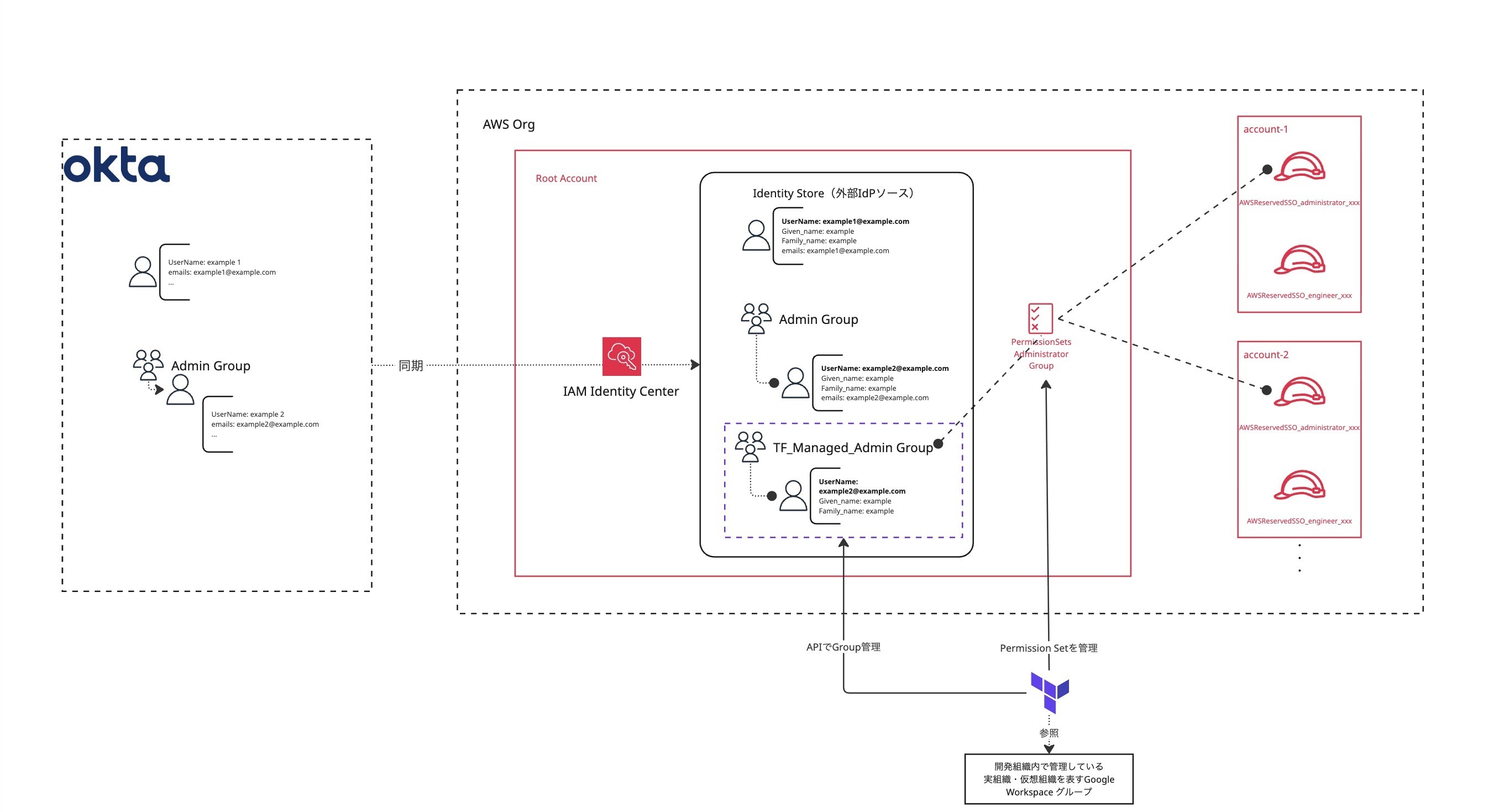

IAM Identity Center (IIC) を外部IdP(OktaやMicrosoft Entra ID等)と連携させる標準的な方法は、外部IdP 側のユーザーと組織情報等に基づいたグループを管理し、SCIM 連携で IIC に同期させ、同期されたグループに許可セットを割り当てるような構成です。

しかし、導入タイミングでタイミーは全社的なIdPをOktaに移行する過渡期であり、AWS の権限管理の基準として利用できるほどの「高精度な所属組織情報」が用意されていなかったことや、Oktaの管理主体である社内情報管理部門とのコミュニケーションコストが新たに発生する可能性がありました。また、実際の開発組織である人事上の組織図とは異なる「仮想組織」の概念もOktaには用意されていないといった理由から、外部IdP をソースとしたグループを利用せず、許可セットを割り当てるグループは別情報ソースを基にして管理する構成を選択しました。

導入の背景・解決したかった問題

導入背景

ツール導入前の課題

タイミーでは数十のAWSアカウントを管理しています。各アカウントへは、Google Workspace を用いた Federated SSO(参考: How to set up federated single sign-on to AWS using Google Workspace)を経由して踏み台用の AWS アカウントにログインし、そこからスイッチロールする運用を行っていました。この構成では、開発者ごとに踏み台アカウントへの SSO 用 IAM Role を制御し、その Role からスイッチロールできる先を絞ることで、最小権限を実現していました。 しかし、Google Workspace のユーザープロパティの設定はAWS全体の管理者とは異なる社内情報管理部門の管轄であるため、AWS 管理者であるプラットフォームエンジニアリングチームの承認を必ず経由するフローの徹底が困難であり、ロール再設計の際のコミュニケーションコストがネックとなっていました。 また、利用者にはブラウザで Switch Role 操作を補助する Chrome Extension や、SSO 用の OSS を社内の公式手順として提供していました。しかし、以前から SSO 用 OSS が Dev Container 内で期待どおりに動作しない問題がありオンボーディングがスムーズに進まず改善の要望が上がっていました。

どのような状態を目指していたか

次の状態を目指しました。

- Dev Container等でもスムーズに利用できる仕組みを提供し、開発者体験を向上させること。

- 組織間の依存を最小限にして、権限設計の改善サイクルを高速化すること。

- 適切な承認フローの徹底により、セキュリティレベルを向上させること。

導入の成果

改善したかった課題はどれくらい解決されたか

導入検討のきっかけとなった開発者体験については、課題が解消され、大きく向上しました。 また目標の通り認可フローが適正化され、AWS管理者チームの承認を必要とするフローが構築できました。 一方で、複数の情報ソースに依存する構成となったため、権限付与に若干のリードタイムが発生するようにもなりました。

どのような成果が得られたか

柔軟な認可管理をAWS管理者が主体となって迅速に行えるようになり、セキュリティ上望ましい状態に近づきました。 従来より簡単に手元の環境セットアップが行え、Dev Container等の環境でもスムーズに動作するようになり、開発者からの評判も上々です。

また最近は組織利用の際にIICが前提になるKiro CLIなどのサービスも出てきており、それが検討できるようになりました。

導入時の苦労・悩み

導入タイミングが全社的なIdP刷新の過渡期と重なったため、IdP(Okta)側のユーザーグループ情報をそのままAWS権限管理の正(ソース)として利用することができませんでした。そのため、IdPとは別の情報ソースを活用してグループ管理を行う仕組みを独自に構築する必要がありました。 また、 IICの「許可セット」は、従来のSwitch Roleを前提としたIAMロール設計とは概念が大きく異なります。既存のIAMロールとポリシーを単純に移行するだけでは管理が煩雑になるため、IICの仕様に合わせた権限の再設計に苦労しました。

導入に向けた社内への説明

上長・チームへの説明

上長・チームには開発者体験の向上やセキュリティの改善でもたらされる中長期的なメリットを端的にまとめて意義を説明しました。 利用者となる開発者全体には、利便性向上のメリットを中心に説明した他、有志を募った先行リリースによる改善点の情報収集を行いました。

活用方法

開発者・管理者がAWSアカウントへCLIまたはブラウザからシングルサインオン

よく使う機能

- AWSアカウントへのシングルサインオン

- グループ管理

ツールの良い点

- シンプルなアクセスポータルも無償で提供されUXが良いです。

- 従来のSwitch Roleの仕組みでは、CloudTrailのログであるアクションの実行者を特定するためにはAssume RoleのログとAccess Key IDで突き合わせる必要がありましたが、IICでは個人を特定できる Principal ARN になるため調査が簡単になります。

ツールの課題点

- IAM Identity CenterインスタンスはOrganizationに1つのみ作成可能な制約があるため、本番と切り離した検証を行うには検証用のOrganizationを用いる必要があります。

- 組織管理者アカウントを対象とする許可セット割り当ての操作はIAM Identity Center委任管理者アカウントから操作不可なため、IaC管理の設計によっては複雑になります。

ツールを検討されている方へ

- AWS Backupで活用できるマルチパーティー承認機能や、AWS Bedrock などIAM Identity Centerと連携するサービスも増えてきているため、あらかじめ導入しておくことでそのようなサービスを素早く試せることも増えると考えます。

- IICの許可セットは中央集権的で従来のIAM設計と異なり、既存IAMロールをそのまま許可セット化しようとすると許可セットが膨大になり管理が破綻しかねません。この設計の差を十分に理解し、権限まわりの再設計も含めた余裕を持った移行を計画するのがオススメです。

今後の展望

より強固なセキュリティが求められるユースケースに対応するため、Okta Identity Governanceを活用した複数人の承認を必要とする一時的なAWSアカウントアクセス許可を進めています。

株式会社タイミー / ch1aki

メンバー / インフラエンジニア

株式会社タイミー / ch1aki

メンバー / インフラエンジニア

目次

- アーキテクチャ

- 導入の背景・解決したかった問題

- 活用方法