MCPセキュリティの基本と実践 〜専門家の解説とツールで理解する、セキュリティリスクとその対策〜

今回は、MCP(Model Context Protocol)をより安全に活用するためのセキュリティにフォーカスした記事をお届けします。

前半では、一般社団法人日本ビジネステクノロジー協会 代表理事であり、株式会社クラウドネイティブのプロジェクトマネージャーとしてもご活躍されている 岡村慎太郎さんに、MCPを使う上で意識しておきたいセキュリティリスクとその背景について、分かりやすくご解説いただきました。

後半では、Findy Tools編集部がリサーチしたMCP関連のセキュリティツールやフレームワークを紹介します。

MCP活用におけるセキュリティ上の課題・議論について

一般社団法人日本ビジネステクノロジー協会 代表理事の岡村 慎太郎(おかしん)です。以前本業である株式会社クラウドネイティブのブログで「MCPとは何か」という記事を書きました。

|

MCPとは何か 〜AIエージェントの為の標準プロトコル〜 🔗 https://blog.cloudnative.co.jp/27994 |

その中でMCPについてのセキュリティにも簡単に触れましたが、この記事ではもう少しそこを掘り下げてみたいと思います。

前提の整理:サイバーセキュリティとは何か?

MCPのセキュリティについて語る前に、サイバーセキュリティについて少しだけ整理します。サイバーセキュリティという単語を聞いて、皆様が最初に思いつくのは何でしょう?「古いOS」「ハッカーによる攻撃」「情報漏洩」とかそんなところでしょうか?

実はこれらは全然違うもので、サイバーセキュリティの世界では、「古いOS」は脆弱性、「ハッカーによる攻撃」は脅威、「情報漏洩」は脆弱性と脅威が組み合わさった結果起こる「負の影響」です。もっと身近な例だと、家の鍵をちゃんと閉めていないという「脆弱性」が、空き巣という「脅威」と結びついた結果、家の中から金品を持ち出されるという「負の影響」が発生したと言い換えることができます。

また当たり前ですが、その家の中に何も大事なものが無かった場合、「脆弱性」と「脅威」が噛み合ったとしても何も起こりません。

つまり「守るべき対象」が存在し、それに関する「脆弱性」や「脅威」があって初めて「負の影響」が起こるというわけです。よってセキュリティを考える際にはまず「守るべき対象(データ)」を特定し、それが存在する場所(データベースなど)や、それが流通する経路(ネットワークや経由するサーバ)を特定し、そこに潜む脆弱性や想定される脅威を特定し、脆弱性と脅威が噛み合っている部分を修復したり防御策を講じていくことが基本的な対応となります。

Cursor×GitHub MCPサーバーを用いた例

前置きが長くなりましたが、MCPを利用する際のセキュリティを考えるために、1つのシナリオを例にして、「守るべき対象」や「脆弱性」や「脅威」を考えてみましょう。今回は「CursorエディタとGitHub MCPサーバーを使って、GitHubにリポジトリを立てる」シナリオを例にしてみます。(LLMのモデルはClaudeを利用することとします)

基本的なMCPアーキテクチャとリスク

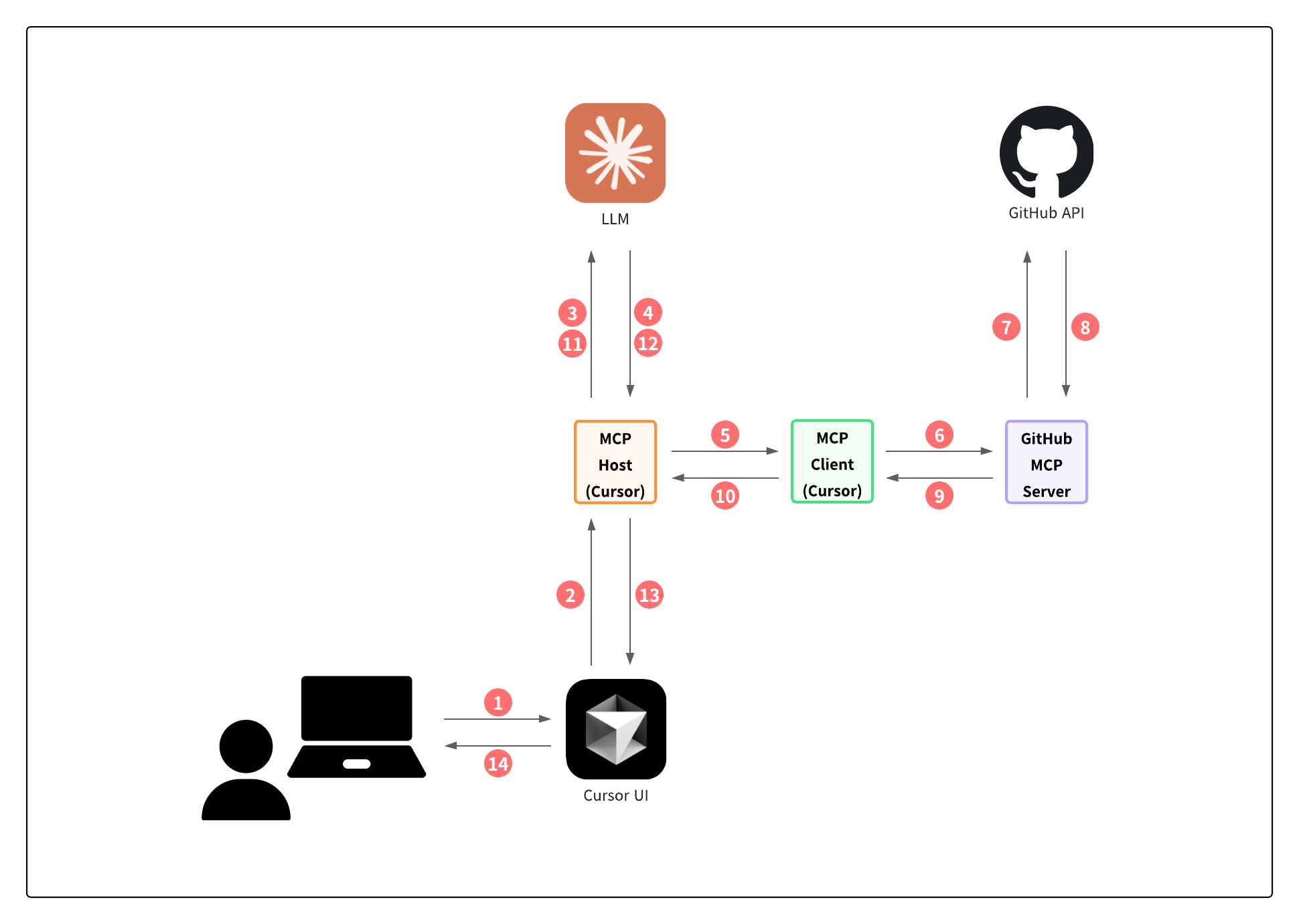

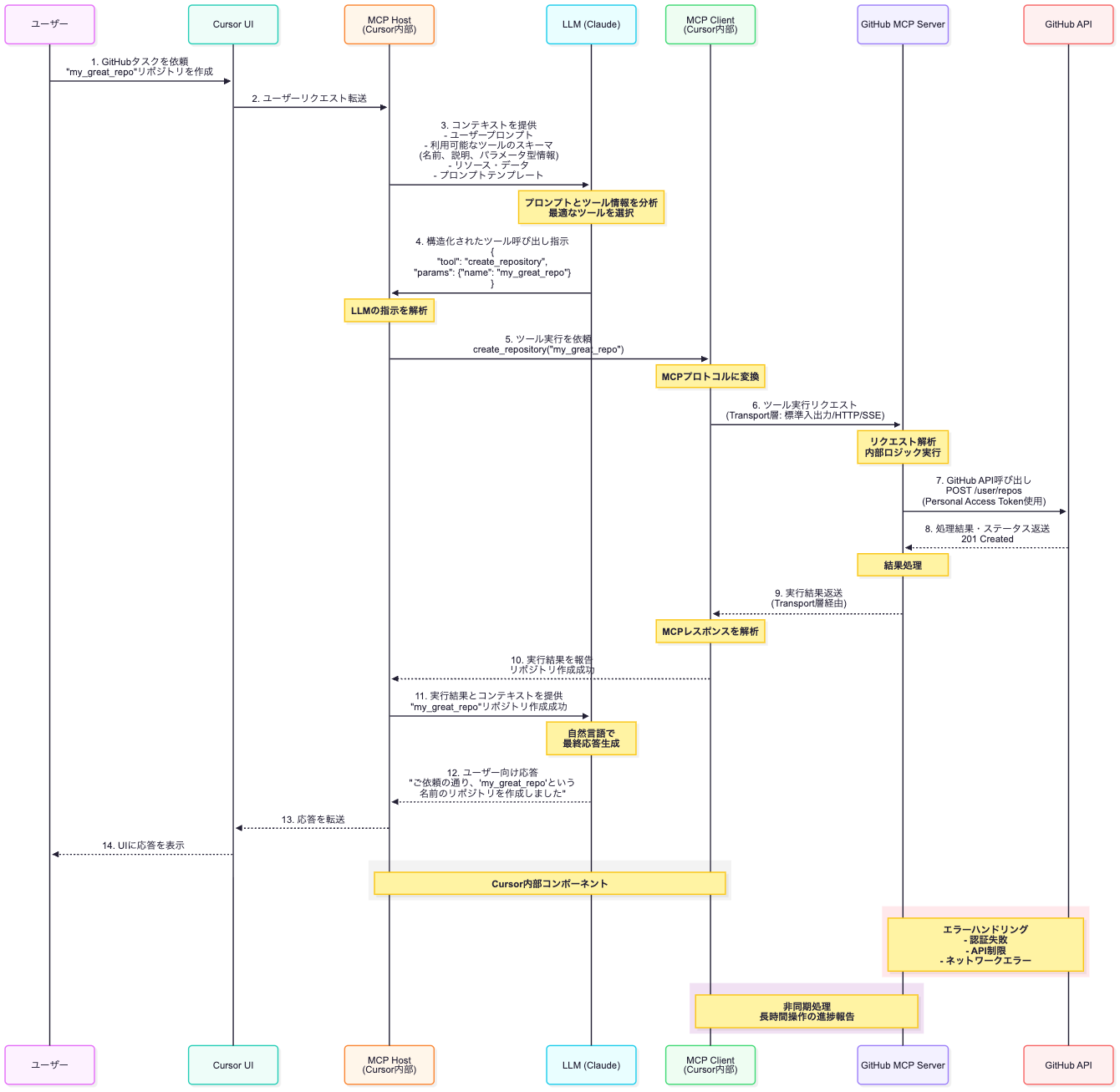

この例を、MCPのアーキテクチャに当てはめると2つの図のようになります。LLMのモデルが変わったり、連携先のツールが変わったり(例えばNotion、Slack)、MCPホスト/クライアントがClaude Desktopだったりするかもしれませんが、通信経路の基本はこの図の通りとなります。

MCPのアーキテクチャにおける「守るべき対象」はいくつもあるのですが、ほとんどの場合は連携先のシステム(例においてはGitHub)に存在する情報が最も重要な情報ではないでしょうか?MCPサーバーは連携先システムのAPIを利用するので、トークンを扱うことになります。GitHub MCP ServerにおいてはVisual Studio CodeやCursorの設定ファイルに記載したり、環境変数からトークンを読み込ませたりして利用します。このトークンが通信経路のどこかで盗まれてしまうとGitHubの別のリポジトリの情報を持っていかれてしまったり改ざんされたりする可能性があります。

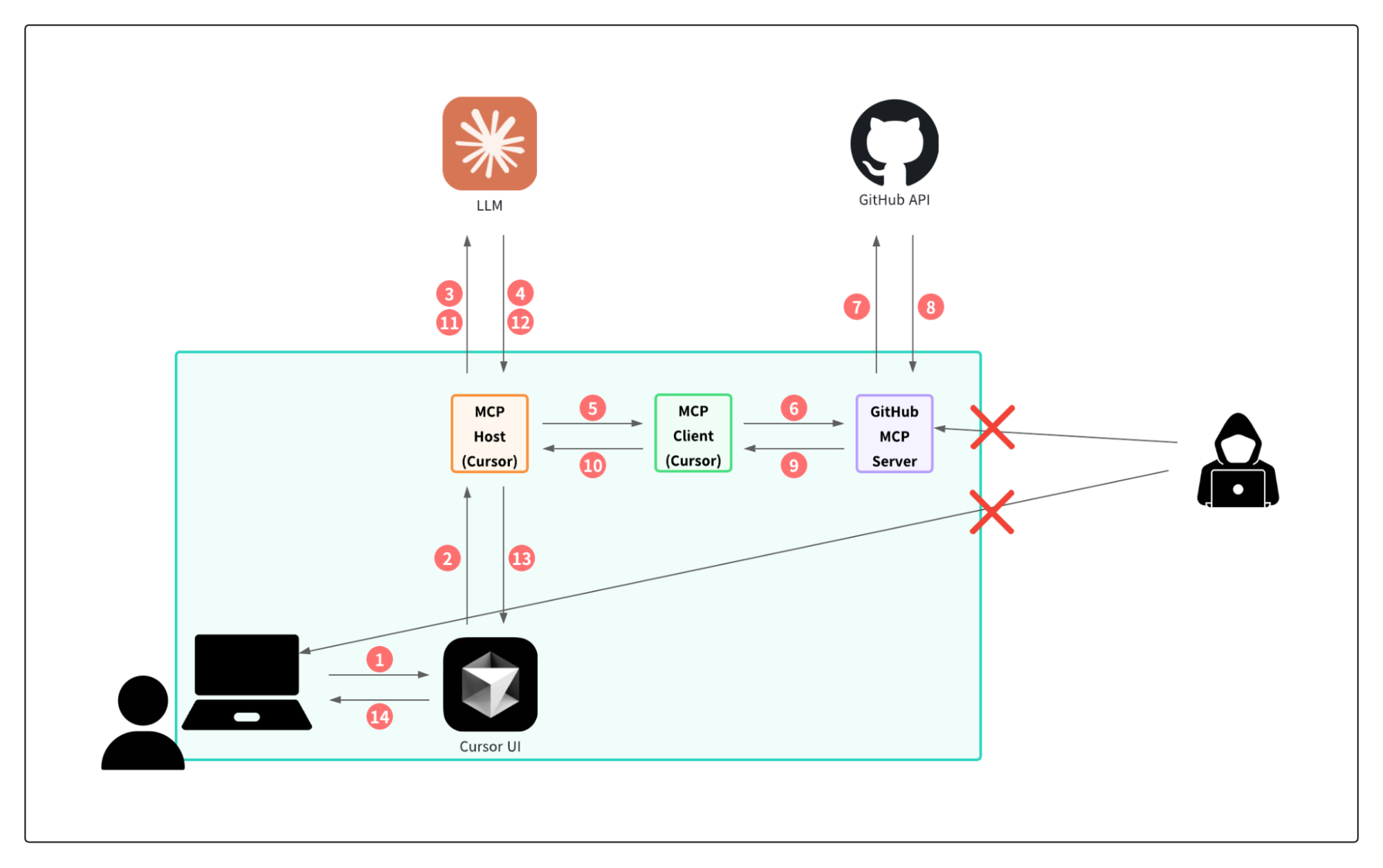

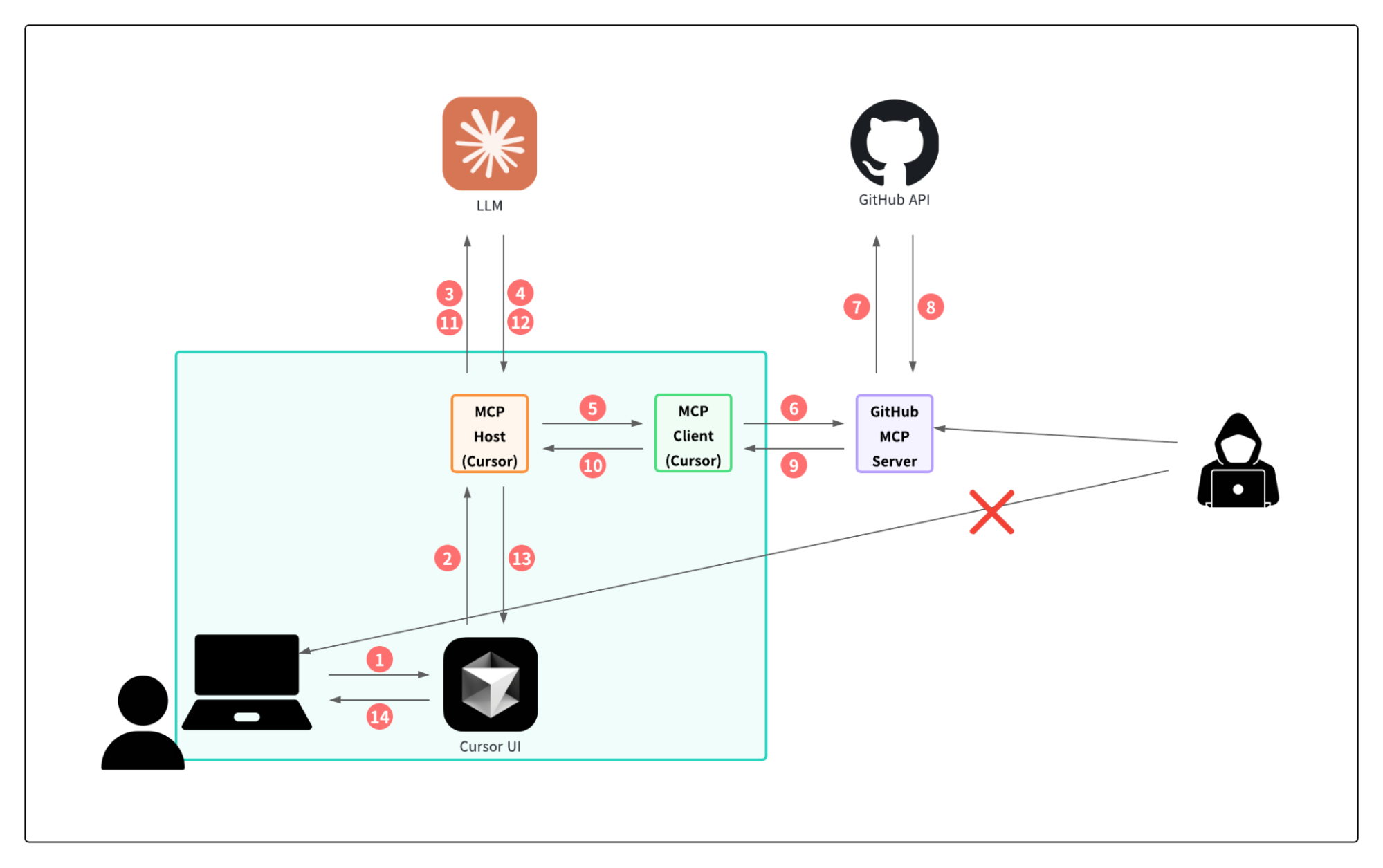

ローカルでMCPサーバーを動かしている際には、端末のポートを開放したり、端末に外部からアクセスできるようにさえしていなければ、MCPサーバーのプログラムそのものに悪意あるコードが埋め込まれている場合を除けば、リスクは低いと言えるでしょう。利用者のトークンや端末の管理などが一番リスクのある部分となります。端末そのもののセキュリティ対策や「MCPとは何か」にも書いたような基本的な対策を行い、発行するトークンの権限を最小に保つことが重要になります。

リモートMCPサーバーにおけるセキュリティ対策

次にMCPサーバーがリモート側にある場合を考えます。GitHub MCP Serverも含めて、大抵のMCPサーバーはDockerなどで提供されており、データセンターやAWSなどのIaaS上に立てることも可能です。この場合、攻撃者はMCPサーバーに対して直接的に不正なアクセスを試みることができる為、IaaSのセキュリティグループの設定や、その他一般的なWebサーバーにおけるセキュリティ対策を全て施す必要があります。

また、セキュリティは漏洩だけに限った話ではなく、改ざんや意図しない情報の消失なども考える必要があります。MCPサーバーはGitHub APIを扱うトークンを保持しています。つまり同じ組織内でも本来GitHubのリポジトリ等へのアクセスを許可されていない者が、MCPサーバーにアクセス出来てしまえばMCPサーバーを経由して本来アクセス権が無いGitHub内のリソースの操作が可能であることを意味します。よって、リモートMCPサーバーを立てる場合は、MCPサーバーそのものへの認証機構も必要になってきます。

現在MCPプロトコルそのものには認証機構は備わっていないため、Transport層(図の⑥⑨部分)でHTTPS + BearerTokenやSSHトンネルなどを利用したり、MCPサーバーの前段にAPIゲートウェイを配置し、APIゲートウェイ側に認証機能を持たせるといった選択肢があります。

このように、リモートMCPサーバーにおける対策は一般的なWebサーバーにおける対策とほとんど同じになってきます。

プロンプトにもセキュリティ意識が必要

MCPにおけるセキュリティでは、その他にも「プロンプト」そのものに対する攻撃や、悪意のある偽のリモートMCPサーバーといったことも考慮する必要があるでしょう。むやみにネットで公開されている記事に書かれている「プロンプト」をコピペで利用したり、連携先システムの公式以外がホストしているリモートMCPサーバーは安全性が確認できない限り安易に利用するべきではありません。

やむを得ずそういったものを利用する際も、例えばMCPサーバーとは切り離されたChatGPTやCursorなどで、プロンプトやMCPサーバーのプログラムの安全性について一度聞いてみることをおすすめします。難読化されたプロンプトや、悪意のあるサーバープログラムもAIに読んでもらうことで、安全性をある程度確認することが可能です。

また、MCPに限らずですが、どのような通信経路で処理が行われているのかを把握することは大切です。大切な情報がどこに保管され、どのように受け渡されるのかを理解することで、安全な環境を構築することができるようになります。また不審な動きを察知したり、適切な対処を行うことができるようになるでしょう。本記事や図がその一助となれば幸いです。

MCPセキュリティ関連ツール・フレームワーク

本セクションからは、Findy Tools編集部がリサーチしたMCP関連のセキュリティツールやフレームワークを紹介します。

手を動かしながら理解を深めたい方にご参照いただければ幸いです。

※ 本セクションでご紹介しているツールやフレームワークは、弊社が動作や安全性を保証するものではありません。導入にあたっては、十分にご確認のうえ、ご自身の責任でご判断ください。

※ ご紹介している情報は、2025年5月29日時点の公開情報に基づいています。

MCP-Scan

MCP-Scanは、Invariant Labsが提供するMCPサーバー向けセキュリティスキャンツールです。プロンプトインジェクション、ツールポイズニング、クロスオリジン攻撃などの一般的な脆弱性を検出します。インストール済みのサーバー構成を検索し、ツール説明をスキャンすることで機能します。

https://github.com/invariantlabs-ai/mcp-scan

- Star数:718

- 最終コミット:2025-05-29

- ライセンス:Apache-2.0

- 提供元:Invariant Labs(https://invariantlabs.ai/)

Agentic Radar

LLMエージェントワークフロー向けのセキュリティスキャナーです。エージェントシステムを分析し、セキュリティと運用のインサイトを提供します。ワークフロー可視化や脆弱性マッピングを含むレポートを作成でき、プロンプトインジェクションなどの脆弱性をruntimeで検出するProbe機能も備えています。

https://github.com/splx-ai/agentic-radar

- Star数:538

- 最終コミット:2025-05-28

- ライセンス:Apache-2.0

- 提供元:SplxAI(https://splx.ai/)

MCP-Shield

MCPサーバー向けのセキュリティスキャナーです。インストール済みのサーバー設定をスキャンし、ツールポイズニング、データ流出、クロスオリジン攻撃、機密ファイルアクセスなど、様々な脆弱性を検出します。

https://github.com/riseandignite/mcp-shield

Invariant Guardrails

Invariant Guardrails は、LLMや MCPを活用した AIアプリケーション向けの、包括的なルールベースのガードレールレイヤーです。

アプリケーションと MCPサーバーまたは LLMプロバイダーの間に配置され、コードを大きく書き換えることなく、継続的な制御と監視を実現します。

https://github.com/invariantlabs-ai/invariant

- Star数:275

- 最終コミット:2025-05-15

- ライセンス:Apache-2.0

- 提供元:Invariant Labs(https://invariantlabs.ai/)

ToolHive

MCPサーバーのデプロイと管理を簡素化するユーティリティです。コンテナ により、使いやすさ、一貫性、セキュリティ を実現。手動秘密管理などの課題を解決し、MCPサーバーを容易かつ安全に運用 できます。

https://github.com/StacklokLabs/toolhive

- Star数:455

- 最終コミット:2025-05-29

- ライセンス:Apache-2.0

- 提供元:StacklokLabs(https://github.com/StacklokLabs)

MCP Guardian

MCP Guardian は、MCP サーバーの管理・プロキシ・セキュリティ機能を提供するプロジェクトです。

複数の MCP サーバー構成をまとめて管理しやすくなり、ホストアプリケーションの構成ファイルを手動で編集することなく、異なるサーバーコレクション間をスムーズに切り替えることができます。

https://github.com/eqtylab/mcp-guardian

- Star数:86

- 最終コミット:2025-04-11

- ライセンス:Apache-2.0

- 提供元:EQTYLAB(https://www.eqtylab.io/)

Minibridge

Minibridgeは、AgentとMCPサーバー間の通信を効率的かつ安全に仲介する、バックエンドとフロントエンドのブリッジとして機能します。

MCPサーバーをインターネットに安全に公開し、Agent認証、コンテンツ分析、変換のために、Policerと呼ばれる一般的なポリシングサービスとオプションで統合できます。

https://github.com/acuvity/minibridge

- Star数:40

- 最終コミット:2025-05-21

- ライセンス:Apache-2.0

- 提供元:Acuvity(https://acuvity.ai/)

NOVA MCP Security Gateway

NOVA MCP Security Gatewayは、MCPチェーンで最初に実行されるプロンプト検証サービスです。

Novaルール(.nov形式)をロードし、受信した各プロンプトをこれらのルールと照合してチェックし、重大度が高いセキュリティパターンまたは脱獄パターンに一致するものをブロックします。

https://github.com/fr0gger/nova_mcp

GUARDRAIL

GUARDRAILは、LLMアプリケーションエコシステム、特にMCPを使用して構築されたエコシステムを保護するために設計された包括的なセキュリティフレームワークです。

データ漏洩、データ侵入、不正アクセス、リソース乱用を防ぐことに焦点を当て、LLMアプリケーションに固有の重大なセキュリティ脆弱性に対処します。

https://github.com/nshkrdotcom/GUARDRAIL

- Star数:7

- 最終コミット:2025-05-22

- ライセンス:MIT

- 提供元:@nshkrdotcom(個人開発者:GitHub)

Glama

MCPサーバー、クライアント、Tool等、MCPに関連する情報をまとめ、品質やセキュリティを評価しているサイトです。

https://glama.ai/mcp/servers

- 提供元:Glama LLC

mcpscan.ai

MCPサーバーのセキュリティスキャナーです。mcpscan.aiは、ネットワークやアプリケーションなどをスキャンする従来のセキュリティスキャナーとは異なり、MCPの実装に特有のセキュリティ課題を検出することに焦点を当てています。

https://mcpscan.ai/

- 提供元:mcpscan.ai

最後まで読んでいただき、有難うございました。

本記事に関するお問い合わせや、特集企画に関するご質問等に関しましては、下記メールアドレスまでお寄せください。

Findy Tools事業部 特集記事担当

findy_tools@findy.co.jp

【PR】Findy Toolsでは、2025/07/17(木)にDeep Security Conference 2025を開催します。

今回ご寄稿頂いた岡村さんが所属される株式会社クラウドネイティブで、代表取締役社長を務める齊藤愼仁氏にご登壇頂くほか、

MCPサーバーのセキュリティに関するご講演もございます。ぜひご参加ください。